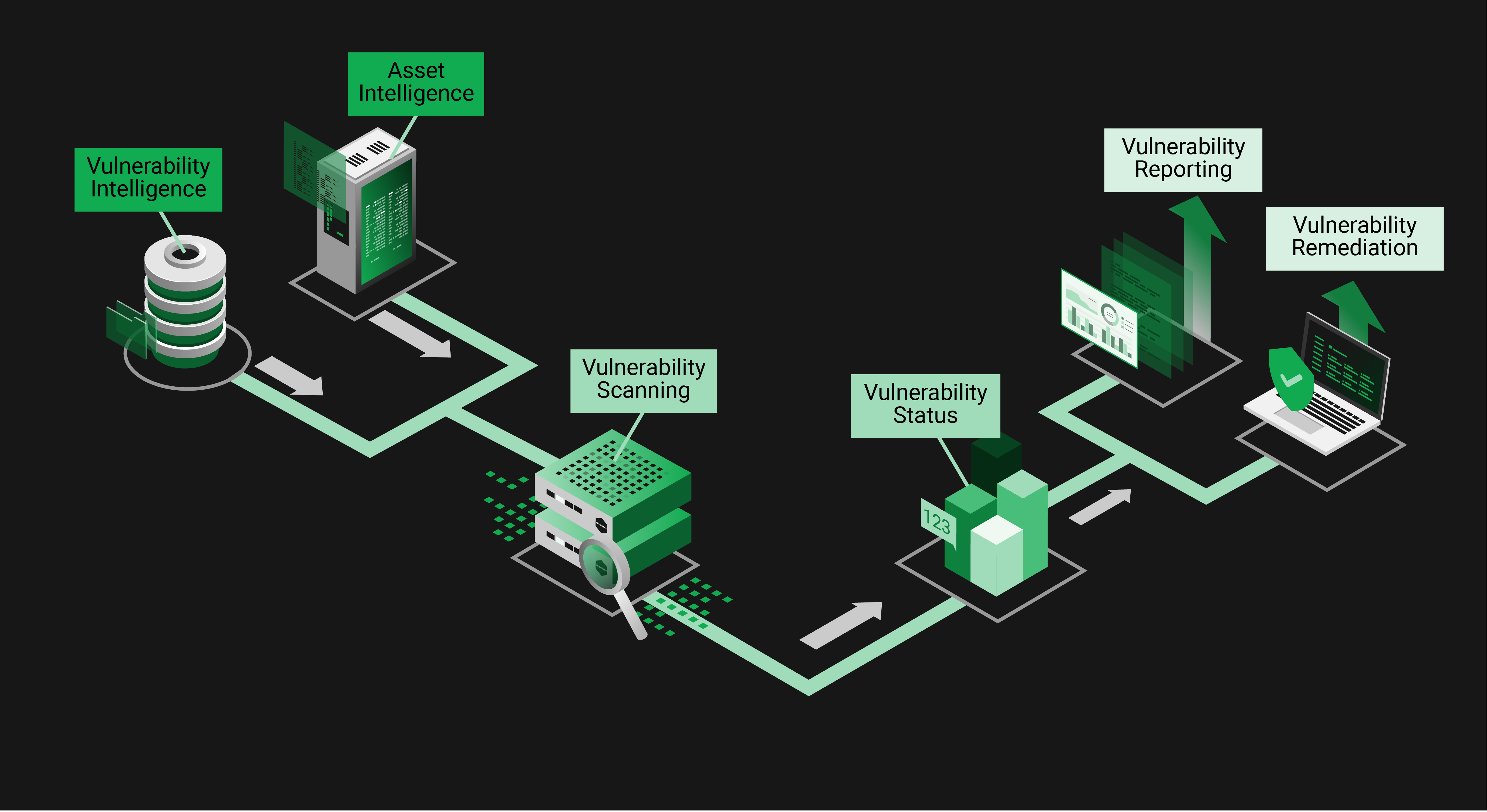

Die Aufgabe, sich vor Cyberangriffen zu schützen, indem Sie Ihre Angriffsfläche minimieren, erfordert drei wesentliche Säulen:

Vulnerability Intelligence

Erfahren Sie sofort alles über Schwachstellen und Risiken

Asset-Intelligenz

Scannen Sie alle TCP/IP-Protokolle, tauchen Sie tief in Anlagen ein und nutzen Sie andere Quellen für Anlagendetails.

Schwachstellen-Scanning

Schwachstellentests schnell und nach Priorität erstellen, bereitstellen und ausführen

Vulnerability Intelligence

Vulnerability Intelligence hilft bei zwei Aufgaben: Zunächst müssen Sie eine Prioritätsentscheidung darüber treffen, welche Angriffsvektoren Sie angehen sollten und welche Sie akzeptieren. Diese Entscheidung ist nicht einfach und kann weitreichende Auswirkungen haben. Schlimmer noch, sie muss unter Zeitdruck und mit begrenzten Ressourcen getroffen werden. Mit anderen Worten: Diese Entscheidung ist (manchmal) eine Triage. Je besser die Informationen über die Schwachstelle sind, desto besser wird die Entscheidung ausfallen. Und je mehr Beweise Sie erhalten, desto weniger persönliche Vermutungen müssen Sie hinzufügen. Sobald Sie entschieden haben, welche Angriffsvektoren Sie in Angriff nehmen wollen, helfen Ihnen die technischen Details über die Schwachstelle als Leitfaden für eine effiziente Behebung. Zu wissen, wie einfach oder kompliziert eine Abhilfemaßnahme ist, unterstützt Sie bereits bei der Prioritätsentscheidung.

Asset Intelligence

Bei Asset Intelligence geht es darum, so viel wie möglich über die Vermögenswerte zu wissen, die Sie zum Schutz vor Cyberangriffen besitzen. Es mag seltsam klingen, aber der erste Teil dieser Aufgabe besteht darin, zu wissen, welche Anlagen Sie haben. Netzwerke können sehr dynamisch sein, weil Ihre Mitarbeiter Dienste und Geräte sehr dynamisch erweitern und verbinden. Das Scannen nach vorhandenen Ressourcen und das Scannen in die Ressourcen ist gleichermaßen wichtig. Beides dient dem Aufbau eines Inventars, das Sie später mit den eingehenden Schwachstelleninformationen über neue Angriffsvektoren vergleichen können. Es gibt erwartete Details wie Produktversionen und unerwartete Details, die erst bei der Veröffentlichung eines Sicherheitshinweises festgestellt werden. Für den ersten Fall bauen Sie eine Datenbank auf, die schnelle Offline-Scans bei neuen Hinweisen ermöglicht. Für den zweiten Fall benötigen Sie die Möglichkeit, beliebige TCP/IP-Protokolle zu verwenden, um die Informationen zu sammeln, die für die Feststellung einer Sicherheitslücke erforderlich sind. Ein Sonderfall sind fiktive Assets, die durch Inventare oder eine Software Bill of Materials repräsentiert werden und beispielsweise Geräte darstellen, die dem EU Cyber Resilience Act unterliegen.

Vulnerability Scanning

Die Kunst des Vulnerability Scanning beginnt mit der Erstellung von Tests, die in der Regel von Vulnerability Intelligence abgeleitet und gründlich überprüft werden. Angesichts der wachsenden Zahl von Sicherheitshinweisen ist es auch eine Frage der Prioritäten, welche Hinweise zuerst behandelt werden sollen. Die Kenntnis der Asset-Inventare unserer Kunden hilft uns, diese Aufgabe noch besser für sie zu erledigen. Nach dem schnellen Einsatz der Tests endet die Kunst des Schwachstellen-Scannens mit einem schnellen, leistungsstarken und einfach einzusetzenden Satz von Scannern. In einfachen Worten: Diese Scanner vergleichen die Schwachstelleninformationen mit den Informationen über die Anlagen, um die aktuelle Angriffsfläche aufzulisten. Das Scannen kann so einfach sein wie der Vergleich einer Versionsnummer oder so komplex wie ein mehrstufiger Exploit über TCP/IP.

Das Ergebnis ist ein Schwachstellenstatus mit hoher Relevanz und hoher Erkennungsqualität, und damit auch Ihre Schwachstellenbehebung und Schwachstellenberichte.