Sabato 19 luglio, il mondo della cybersecurity è stato scosso da una serie di avvisi di emergenza che hanno riguardato Microsoft SharePoint Server. Si tratta di quattro vulnerabilità, note con il nome di “ToolShell”, 2 delle quali erano state già identificate e corrette con una patch rilasciata a inizio luglio. Le falle consentono l’esecuzione di codice remoto non autenticato (RCE) a livello SYSTEM di Windows.

Finora, gli attacchi di sfruttamento di massa hanno già colpito l’Amministrazione di sicurezza nucleale degli Stati Uniti e oltre 400 altre organizzazioni, tra cui multinazionali, servizi sanitari, enti governativi, operatori finanziari e infrastrutture energetiche critiche. L’attività di sfruttamento è stata rilevata inizialmente da Eye Security e tre CVE sono stati inseriti nel catalogo delle vulnerabilità note sfruttate (KEV) della CISA, risultando collegati anche ad attacchi ransomware condotti da gruppi sponsorizzati dallo stato cinese. Attualmente sono disponibili diversi kit di exploit proof of concept (PoC) pubblici[1][2][3]. Numerosi CERT nazionali, tra cui CERT-EU [4], Paesi Bassi[5], Nuova Zelanda[6], Canada[7] e Germania [8], hanno emanato specifici avvisi sulle vulnerabilità di SharePoint. Secondo la Shadowserver Foundation, sono stati rilevati oltre 9.000 indirizzi IP SharePoint pubblici potenzialmente esposti a livello globale.

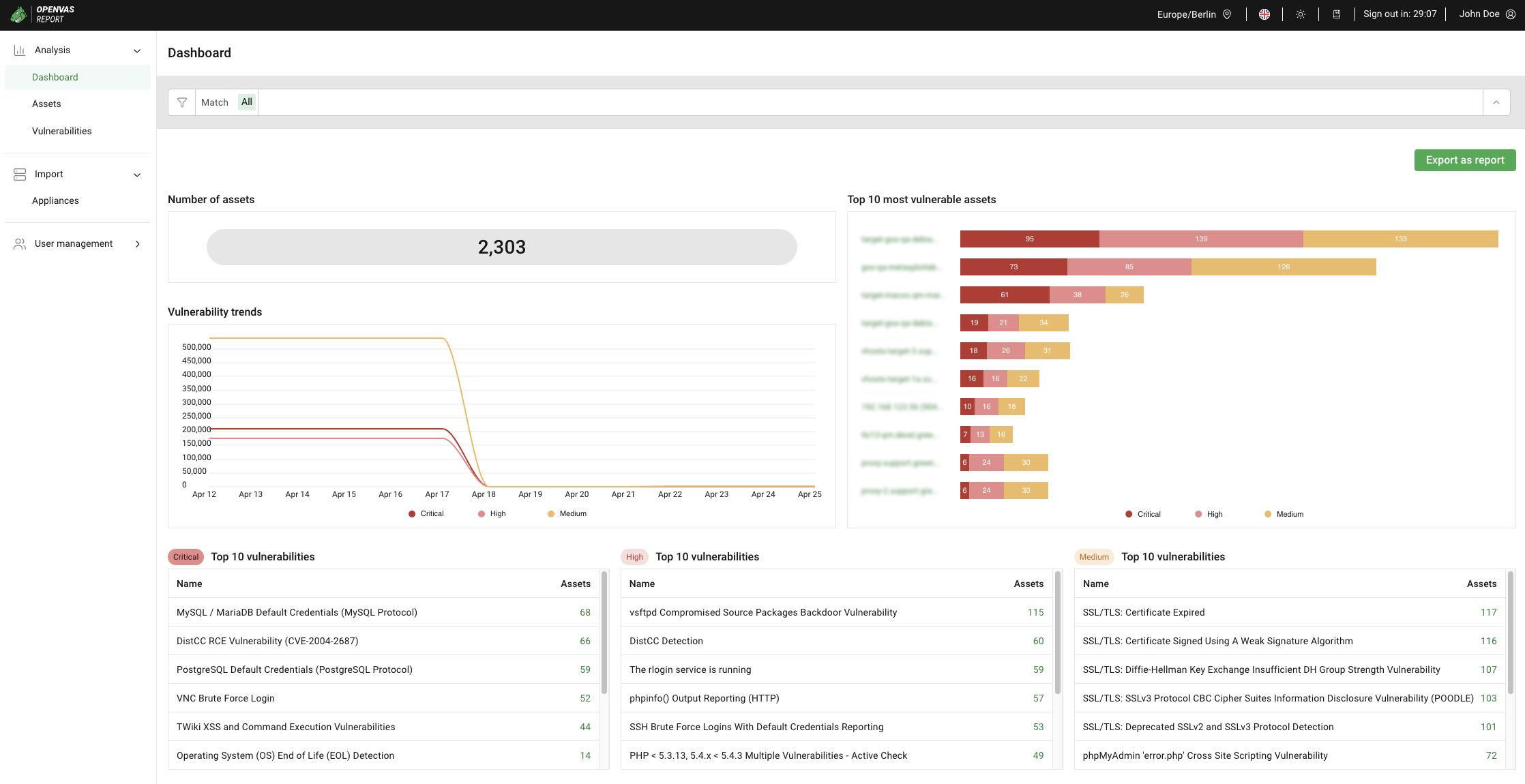

OPENVAS SECURITY INTELLIGENCE di Greenbone integra test di rilevamento della versione[9][10][11][12], un controllo attivo diretto[13] per tutti i CVE ToolShell e il monitoraggio attivo degli indicatori di compromissione (IoC) [14] associati nel nostro ENTERPRISE FEED. I clienti di OPENVAS ENTERPRISE FEED dovrebbero verificare regolarmente che i propri feed siano sempre aggiornati, così da assicurare che i dispositivi includano gli ultimi controlli di vulnerabilità. Di seguito analizziamo nel dettaglio questi insidiosi bug ToolShell.

Una cronologia degli eventi ToolShell

Di seguito una breve panoramica dei principali eventi legati alla campagna ToolShell fino ad oggi:

- 16 maggio 2025: le vulnerabilità sono state svelate per la prima volta durante la seconda giornata del Pwn2Own Berlin 2025 da Dinh Ho Anh Khoa di Viettel Cyber Security.

- 8 luglio 2025: Microsoft rilascia le prime patch tramite l’aggiornamento mensile di luglio, con la pubblicazione dei CVE CVE-2025-49706 e CVE-2025-49704.

- 14 luglio 2025: CODE WHITE GmbH diffonde una riproduzione riuscita dell’exploit, dimostrando la criticità delle falle.

- 18 luglio 2025: Eye Research segnala l’avvio di vere e proprie campagne di exploit e documenta il bypass delle versioni aggiornate.

- 19 luglio 2025: Microsoft riconosce lo sfruttamento attivo delle vulnerabilità, pubblicando misure di mitigazione e due nuovi CVE legati ai bypass: CVE-2025-53770 e CVE-2025-53771.

- 20 luglio 2025: CISA aggiunge CVE‑2025‑53770 al catalogo KEV e specifica l’obbligo di patching immediato.

- 22 luglio 2025: CISA inserisce anche CVE-2025-49706 e CVE-2025-49704 nel catalogo KEV, sottolineando nuovamente l’urgenza della correzione.

- 23 luglio 2025: sia Microsoft che CISA confermano che ToolShell viene attivamente sfruttato in attacchi ransomware attribuiti ad attori sponsorizzati dallo Stato cinese e aggiornano le rispettive linee guida operative.

I CVE ToolShell in Microsoft SharePoint

Quando le falle originali di “ToolShell” (CVE-2025-49706 e CVE-2025-49704) sono state rese note per la prima volta a maggio 2025, i dettagli tecnici dell’attacco non sono stati resi pubblici. La divulgazione ha però portato al rilascio di patch ufficiali a metà luglio. Tuttavia, i ricercatori di sicurezza hanno rapidamente osservato attacchi in grado di compromettere anche server completamente aggiornati, spingendo così alla pubblicazione di due nuove vulnerabilità: (CVE-2025-53770 e CVE-2025-53771).

Di seguito una sintesi per ciascun CVE ToolShell:

- CVE-2025-49704 (CVSS 8.8): generazione impropria di codice, nota anche come “code injection” [CWE-94], che consente a un attaccante con privilegi autenticati di eseguire codice da remoto. Secondo Cisco Talos, l’attacco può essere condotto da un utente autorizzato con privilegi di membro del sito, mentre Microsoft specifica che sono necessari i privilegi di proprietario del sito. L’exploit risulta semplice da eseguire e presenta un’elevata probabilità di successo.

- CVE-2025-49706 (CVSS 6.3): autenticazione impropria [CWE-287], che permette a un utente non autorizzato di effettuare spoofing sulla rete.

- CVE-2025-53770 (CVSS 9.8): deserializzazione di dati non attendibili [CWE-502] che consente a un utente non autenticato di eseguire codice da remoto [CWE-94]. Questa è una variante più pericolosa e senza requisiti di autenticazione di CVE-2025-49704.

- CVE-2025-53771 (CVSS 6.3): impropria limitazione di percorso, nota anche come “path traversal” [CWE-22], che permette a un utente non autorizzato di eseguire spoofing di rete. È una variante di CVE-2025-49706.

I dettagli dell’attacco ToolShell

L’attacco ToolShell consente l’esecuzione di codice remoto (RCE) non autenticato su server Microsoft SharePoint vulnerabili. Il meccanismo dell’attacco si articola in più fasi:

- La vulnerabilità CVE-2025-49706 permette di accedere ai servizi interni di SharePoint manipolando l’intestazione Referer: /_layouts/SignOut.aspx per bypassare la logica di convalida. In questo modo, la richiesta risulta autenticata, anche in assenza di sessioni o credenziali valide.

- Contestualmente, un payload malevolo nel campo __VIEWSTATE viene inviato all’endpoint /_layouts/15/ToolPane.aspx. Questo payload contiene una catena di gadget .NET appositamente creata per sfruttare il difetto di deserializzazione identificato in CVE-2025-53770. I payload VIEWSTATE sono oggetti serializzati ASP.NET usati per mantenere sincronizzato lo stato dell’interfaccia utente tra browser e server SharePoint.

- La deserializzazione malevola consente così di eseguire comandi exe o PowerShell con i privilegi dell’utente SISTEMA di Windows, garantendo il pieno controllo del sistema compromesso.

- Sfruttando questo controllo, gli attaccanti hanno installato web shell ASPX dannose, come ad esempio aspx, utilizzate per estrarre la configurazione MachineKey, ovvero le chiavi crittografiche ValidationKey e DecryptionKey, consentendo agli aggressori di ottenere un accesso persistente e autenticato.

- Con queste chiavi rubate, gli attaccanti possono firmare payload __VIEWSTATE validi tramite lo strumento ysoserial.

Mitigazione degli attacchi ToolShell su Microsoft SharePoint

Le vulnerabilità ToolShell interessano le versioni locali (on-premise) di Microsoft Office SharePoint 2016, 2019, Subscription Edition, oltre alle edizioni ormai obsolete come SharePoint Server 2010 e 2013. Si raccomanda agli utenti di applicare quanto prima gli aggiornamenti di sicurezza più recenti. Va ricordato che, sebbene CVE-2025-49704 e CVE-2025-49706 siano stati corretti con l’aggiornamento di luglio 2025, la successiva scoperta di exploit capaci di bypassare queste patch ha reso necessarie ulteriori correzioni.

- KB5002754 per Microsoft SharePoint Server 2019 Core

- KB5002768 per Microsoft SharePoint Subscription Edition

- KB5002760 per Microsoft SharePoint Enterprise Server 2016

- SharePoint Server 2010 e 2013 sono interessati, ma non saranno patchati a causa del loro stato EOL

- SharePoint Online per Microsoft 365 NON è vulnerabile

La guida di Microsoft consiglia di abilitare l’Antimalware Scan Interface (AMSI) in modalità completa e di utilizzare Microsoft Defender Antivirus per prevenire attacchi contro Microsoft SharePoint. I difensori dovrebbero anche presumere che i loro sistemi siano stati compromessi e cercare IoC identificati nelle campagne osservate. Oltre a identificare e rimuovere qualsiasi infezione da malware, gli utenti dovrebbero mitigare il rischio rappresentato dalle credenziali rubate. Per farlo è necessario aggiornare le chiavi macchina ASP.NET tramite PowerShell (cmdlet Update-SPMachineKey) o eseguire il Machine Key Rotation Job nella Central Administration, quindi riavviare IIS con iisreset.exe per applicare le modifiche.

Riepilogo

La catena di attacchi conosciuta come ToolShell espone gli utenti di Microsoft SharePoint a un rischio molto elevato di esecuzione remota di codice (RCE) senza necessità di autenticazione. L’attacco combina un bypass della logica di autenticazione con un difetto di deserializzazione. Sebbene Microsoft abbia rilasciato le prime patch per CVE-2025-49704 e CVE-2025-49706 a luglio 2025, sono emerse nuove varianti più insidiose, identificate come CVE-2025-53770 e CVE-2025-53771, già attivamente sfruttate a livello globale. Gli utenti devono applicare con tempestività tutti gli aggiornamenti di sicurezza disponibili, eliminare eventuali malware installati dagli aggressori, ruotare le chiavi macchina ASP.NET e verificare la resilienza dell’infrastruttura. Le soluzioni OPENVAS SECURITY INTELLIGENCE di Greenbone offrono una copertura completa e affidabile, in grado di rilevare rapidamente istanze vulnerabili di Microsoft SharePoint tra oltre 180.000 altre vulnerabilità