IT-Sicherheit & Informationssicherheit verständlich und praxisnah

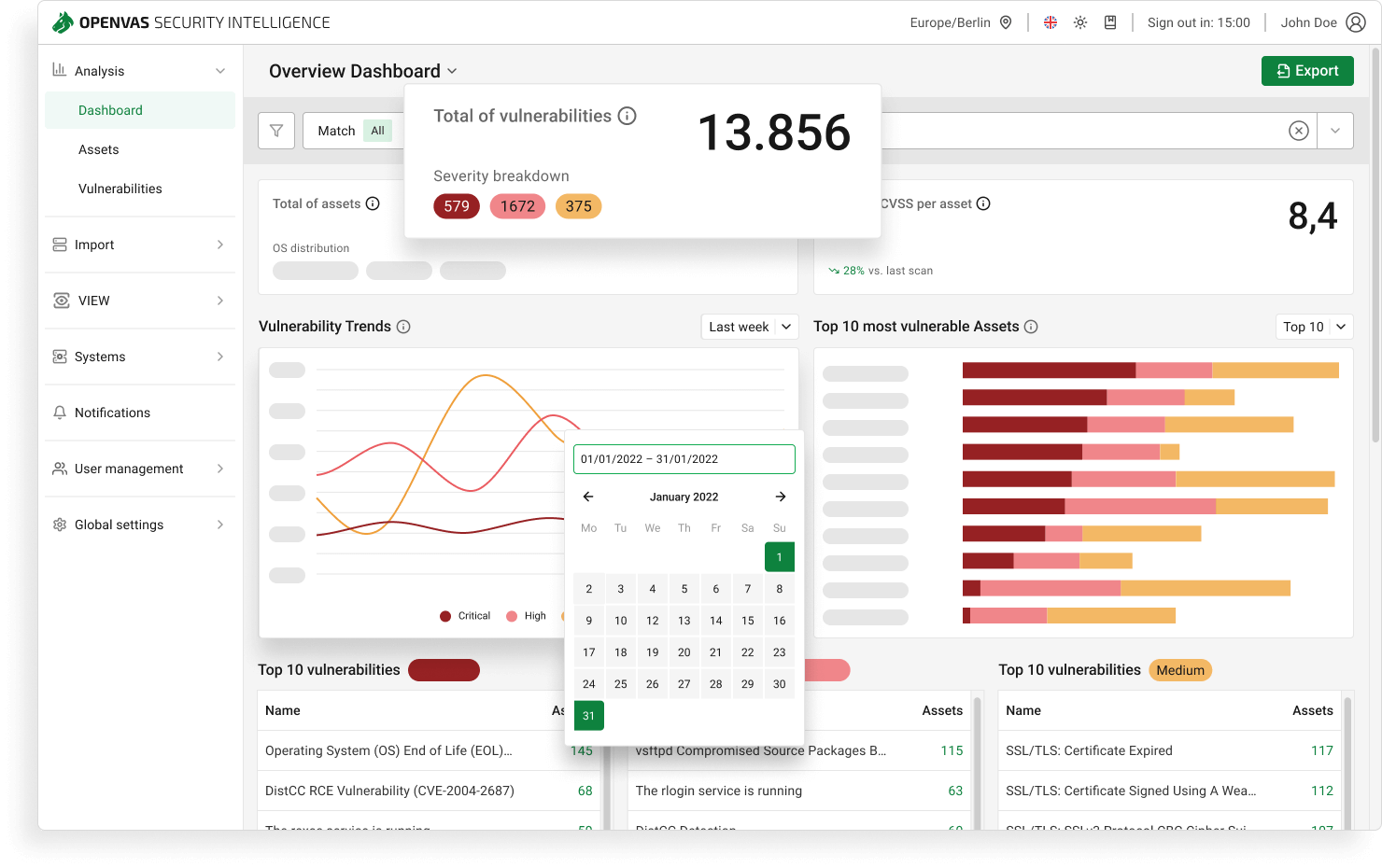

Definitionen, Unterschiede, Praxisbeispiele und Checkliste für Unternehmen sowie öffentliche Institutionen. Mit OPENVAS Schwachstellen automatisch identifzieren und priorisieren.

Kostenfreie Beratung sichern