Zeitleiste der Angriffsvektoren

Der Wettlauf um den Schutz vor Cyberangriffen

Sie werden angegriffen, wie jeder andere auch, und es liegt nicht in unserer Hand, dies zu verhindern. Niemand kann das verhindern. Wir schützen Sie vor den Auswirkungen von Cyberangriffen, indem wir dafür sorgen, dass die Angriffe nicht erfolgreich sind, selbst wenn es ihnen gelingt, Ihre Firewall oder andere Abwehrsysteme zu umgehen. Kein Verteidigungssystem ist zu 100 % sicher, und es genügt ein einziger Fehler, um einen schweren Schaden zu verursachen. Niemand sollte ohne Abwehrsysteme sein, aber die beste Verteidigung ist, nicht angreifbar zu sein.

Natürlich ist die Aufgabe, Angriffe erfolglos zu machen, nicht einfach. Sie besteht aus zwei zentralen Herausforderungen: Die erste besteht darin, einen Angriffsvektor zu erkennen und ihn zu schließen. Die zweite besteht darin, dies schneller zu tun, als die Angreifer Ihre Schwachstelle ausnutzen.

Im Wesentlichen helfen wir Ihnen also, einen Wettlauf mit den Angreifern zu gewinnen. Wie machen wir das?

Sobald eine Schwachstelle bekannt wird, gibt es drei Dinge zu tun:

1. einen Test erstellen, der die Schwachstelle aufdeckt,

2. die Schwachstelle aufdecken, falls sie in Ihrer Umgebung vorhanden ist,

3. die Schwachstelle schließen.

Dieses Rennen ist also ein Triathlon. Die erste Disziplin liegt allein in unserer Hand. Die anderen beiden Disziplinen finden in Ihrer Umgebung statt, und wir unterstützen Sie mit Scantechnologie und Schwachstellenintelligenz für höchste Automatisierung und einen nach Prioritäten geordneten detaillierten Aktionsplan zur Behebung. Die Angreifer tun fast das Gleiche, aber ihre dritte Disziplin ist die Ausnutzung und nicht die Beseitigung.

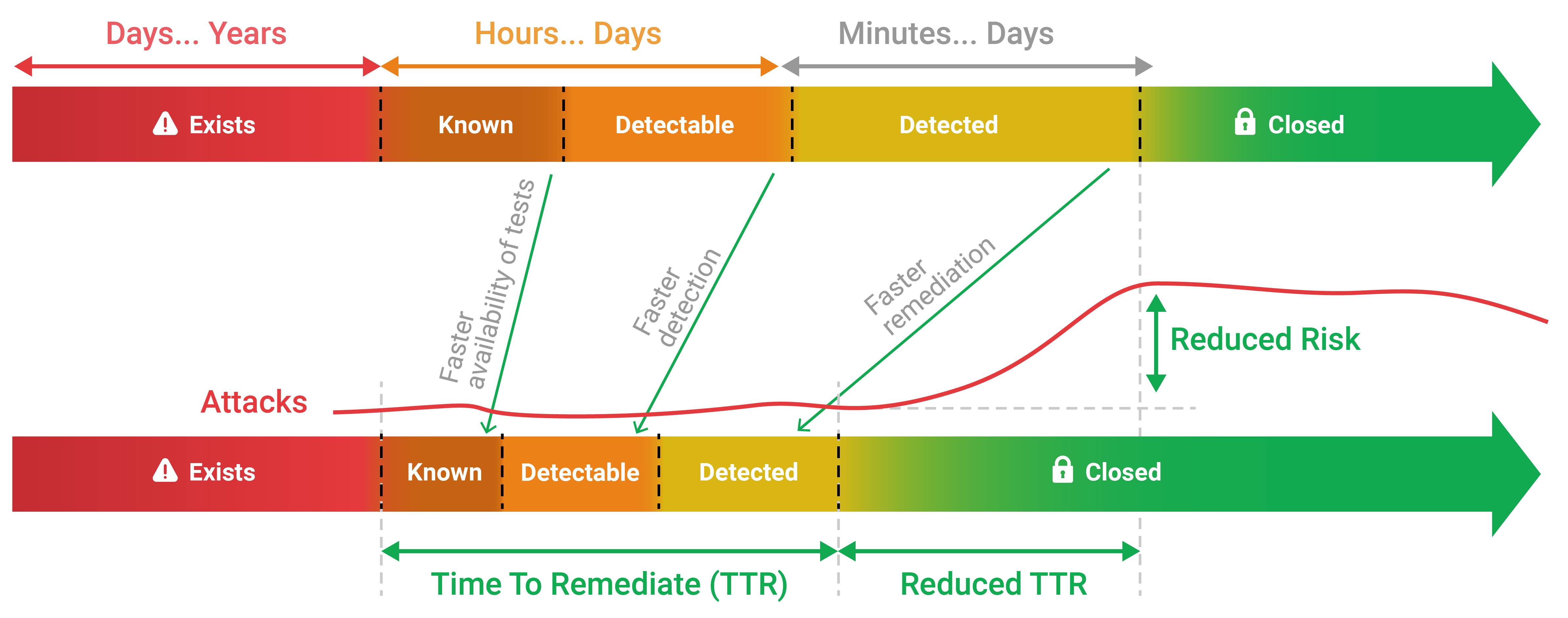

Um das Rennen zu gewinnen, investieren wir in die schnellere Verfügbarkeit von Tests, verbessern Tools zur schnelleren Erkennung und unterstützen Sie bei der schnelleren Behebung. Das Ziel ist es, der Angriffswelle zuvorzukommen, wie in der Grafik dargestellt.

Heute verfügen wir über einen bewährten und effizienten Prozess für die Erstellung von Schwachstellentests, wir sammeln und aggregieren Informationen über Schwachstellen und wir verfügen über eine voll funktionsfähige Scan-Technologie. Unsere Kunden sind zu 99 % weniger betroffen als Unternehmen ohne Schwachstellenmanagementprozess.

Aber es gibt zwei bedauerliche Dinge, die unweigerlich passieren: Die Angreifer verbessern ihre Werkzeuge und Verfahren. Und die Zahl der Schwachstellen nimmt immer mehr zu. Es ist unsere Aufgabe, damit umzugehen.

Kurz gesagt, unsere Mission ist ebenso einfach wie ehrgeizig: Wir wollen die beste Erkennung von Schwachstellen bieten.

Über den Angriffsvektor – Status im Laufe der Zeit

| Angriffsvektoren | Was bedeutet das und was passiert? | Die Rolle von Greenbone |

| Existiert | Ein Produkt mit einer Schwachstelle geht in den produktiven Einsatz. Es wird nicht für Angriffe ausgenutzt, weil sich niemand dessen bewusst ist. | Greenbone empfiehlt, bei der Softwareentwicklung Werkzeuge und Prozesse zu verwenden, die zumindest Standardprogrammierfehler verhindern. Auch bei der Integration von Softwaremodulen von Drittanbietern empfehlen wir ein sicherheitsorientiertes Vorgehen.

Dies tun wir auch für unsere eigenen Produkte. |

| Bekannt | Jemand findet eine Sicherheitslücke im Produkt. Erste versuchsweise Ausnutzungen können vorkommen, aber die systematische Ausnutzung im großen Stil braucht in der Regel einige Zeit, um zu geschehen.

In den meisten Fällen ist der Finder ein Guter, aber in seltenen Fällen hält ein Bösewicht die Entdeckung geheim, um sie für eigene (kriminelle) Zwecke auszunutzen oder um das Wissen an eine Organisation zu verkaufen, die eine Ausnutzung beabsichtigt. Sobald die Ausbeutung erfolgt, werden die Guten natürlich davon erfahren und das Wissen weitergeben. |

Greenbone überwacht verschiedene Orte, an denen Diskussionen über neu entdeckte Schwachstellen stattfinden. Wir beginnen mit der Implementierung von Tests für unsere Kunden, die das Vorhandensein der Schwachstelle identifizieren können. Auch wenn es noch keine Lösung gibt, hilft dies den Kunden bei der Isolierung oder anderen Abhilfemaßnahmen, bis der Anbieter eine praktikable Lösung präsentieren kann. |

| Erkennbar | Es gibt eine Methode, die es einem Benutzer ermöglicht, das Vorhandensein der Schwachstelle in der IT-Infrastruktur zu erkennen. | Greenbone erstellt einen oder mehrere Schwachstellentests für Kunden, um die Schwachstelle zu erkennen und alle bisher bekannten Informationen bereitzustellen. Die Informationen werden von nun an laufend aktualisiert. |

| Entdeckt | Der Benutzer hat die Schwachstelle in der IT-Infrastruktur entdeckt. Mit dieser Erkenntnis können Entscheidungen zur Behebung des Angriffsvektors getroffen werden. In der Praxis wird diese Phase durch das Vorhandensein mehrerer Schwachstellen beeinflusst, die es zu priorisieren gilt, durch fehlende Ressourcen zur Behebung oder durch das Fehlen von Herstellerlösungen. | Greenbone bietet Unterstützung für die Priorisierung direkt mit dem aktuellen Scan-Bericht, aber auch über verwaltete operative Dienste. |

| Geschlossen | Der Benutzer hat eine Lösung angewendet und ist nicht mehr für diesen Angriffsvektor anfällig. | Greenbone hat es sich zur Aufgabe gemacht, den Anwendern zu helfen, diesen Punkt so früh wie möglich zu erreichen. Unsere Prozesse, Tools und Services sind darauf ausgerichtet, die Dauer der Phasen „Bekannt“, „Erkennbar“ und „Entdeckt“ zu minimieren. |

Dies könnte Sie auch interessieren

Schwachstellen im Zeitverlauf – von CVE zum Enterprise Feed

Hier finden Sie einen Zeitverlauf für die meisten bekannten Sicherheitslücken – von ihrer Entdeckung bis zur Bereitstellung von Schwachstellenstests, um sie zu beheben.