Greenbone bereitet sich auf das Post-Quanten-Zeitalter vor

Der Q-Day markiert den Zeitpunkt, an dem Quantencomputer klassische Kryptografie-Standards überflüssig machen werden. Die von Quantencomputern ausgehenden Risiken erfordern eine Umstellung auf Post-Quanten-Kryptografie (PQC). Greenbone bereitet sich proaktiv auf diese Zukunft vor – durch die Aktualisierung unserer internen Infrastruktur, die Prüfung unserer Partner und die Verbesserung der OPENVAS SECURITY INTELLIGENCE-Plattform mit verbesserten Erkennungs- und neuen Prüfungsfunktionen. Das Ziel ist es, sicherzustellen, dass unsere digitalen Abläufe und die unserer Kundschaft Post-Quanten-Sicherheit (PQS) erreichen können. Greenbone wird quantenfähig – innen und außen. Wir heben die Erkennung und das Management von Schwachstellen auf eine neue Ebene – die Quantenebene.

Quantencomputer versprechen eine beispiellose und fast unvorstellbare Rechenleistung [1]. Die Quanten-Singularität (bekannt als „Q-Day“) steht für den Übergang von einer theoretischen Quantenbedrohung zu einem realen, operativen Risiko – wenn ein quantenfähiger Bedrohungsakteur einer Organisation irreparablen Schaden zufügen kann [2][3]. Für Hochsicherheitsanwendungen arbeitet das deutsche BSI unter der Hypothese, dass der Q-Day Anfang der 2030er Jahre relevant werden wird [4]. Die Bemühungen zur Entwicklung und Standardisierung von PQC laufen seit mehr als einem Jahrzehnt. Während die Quantenforschung und -entwicklung eine globale Aufgabe ist, übernimmt das NIST die Führung bei der Fertigstellung globaler Standards bis 2027 [5][6].

Das primäre Ziel der Cyber-Verteidigung ist es, PQS zu erreichen, indem Hochsicherheitssysteme auf die neuen global qualifizierten PQC-Standards umgestellt werden. In einigen Fällen erfordert dies die schrittweise Einstellung der Unterstützung für Prä-Quanten-Algorithmen. In anderen Fällen bedeutet dies lediglich eine Erhöhung der Schlüssellänge für etablierte klassische Algorithmen. Durch die Umstellung auf PQS-Standards sind Unternehmen rechtzeitig vor dem Q-Day vorbereitet.

Als Verbraucher digitaler Produkte und Anbieter der OPENVAS SECURITY INTELLIGENCE-Plattform bereitet sich Greenbone auf den Q-Day und das Post-Quanten-Zeitalter vor. Wir haben dabei eine doppelte Verantwortung: Erstens müssen unsere internen Abläufe und digitalen Produkte widerstandsfähig gegen Angriffe sein. Zweitens müssen wir unsere Sicherheitsprodukte mit neuen Funktionen ausstatten und neue Erkennungs-, Audit- und Berichtsfunktionen hinzufügen, um unserer Kundschaft bei der Umsetzung der PQS-Konformität zu unterstützen. Lesen Sie weiter, um mehr über die Zukunft von PQS zu erfahren und zu erfahren, wie Greenbone sich auf das Post-Quanten-Zeitalter vorbereitet!

Greenbone macht sich bereit für Quanten – innen und außen

Als Anbieter digitaler Produkte muss Greenbone die etablierten PQC-Standards implementieren, um sowohl unsere eigenen IT-Abläufe zu schützen als auch unserer Kundschaft dabei zu helfen, ihre eigenen zu verteidigen. Intern wird Greenbones Weg zur PQS von mehreren Faktoren bestimmt. Dazu gehören unser Bekenntnis zu den höchsten Standards für IT-Sicherheit sowie unsere Zertifizierungen nach ISO/IEC 27001 und ISO 9001:2025 [1]. Unsere außergewöhnliche Erkennungsabdeckung motiviert uns ebenfalls, unsere Führungsrolle zu behaupten.

Technische Richtlinien, die von akkreditierten Regierungsstellen veröffentlicht wurden, wie beispielsweise die TR-02102-Reihe des deutschen BSI, definieren den Umfang der PQS-Landschaft; andere nationale Regierungen haben ihre eigenen Prognosen und Richtlinien veröffentlicht [2][3][4][5][6]. Unser Team bei Greenbone analysiert solche Prognosen, um die PQS-Konformität in unserer gesamten digitalen Infrastruktur zu gestalten und Upgrades für unsere OPENVAS SECURITY INTELLIGENCE-Produktreihe und den OPENVAS ENTERPRISE FEED zu planen. Unsere Bemühungen erstrecken sich auch auf die Prüfung von IKT Drittparteien, um die vollständige Konformität in unseren digitalen Abläufen sicherzustellen. Angesichts der zunehmenden Bedrohung durch Quantencomputer sind wir weiterhin bestrebt, mit den sich weiterentwickelnden PQS-Standards Schritt zu halten.

Aktualisierung der Erkennungs- und Compliance-Profile von OPENVAS SCAN

Als branchenführende Plattform für das Scannen und Verwalten von Schwachstellen muss Greenbone Verstöße gegen etablierte PQS-Standards erkennen. Um diesen Erwartungen gerecht zu werden, fügen wir unserem OPENVAS ENTERPRISE FEED neue Erkennungstests hinzu. Dazu gehören neue NASL-Skripte zur Prüfung der Implementierung von PQC und die Bereitstellung eines speziellen PQS-Compliance-Scans. Weitere Upgrades umfassen eine Cryptography Bill of Materials (CBOM) zur Verfolgung aller identifizierten Verschlüsselungsmethoden pro IT-Asset, die für mehr Transparenz sorgt, sowie spezialisierte Berichte in einem strukturierten Format.

Diese Upgrades liefern unserer Kundschaft einen klaren Nachweis der PQS-Konformität und melden nicht konforme Dienste. Gemäß den Vorgaben von NIST CSWP 48 wird OPENVAS SCAN die Erkennung von Netzwerkdiensten, Cloud-Diensten, Endusersystemen und -servern, Anwendungen sowie Softwarepaketen und -bibliotheken unterstützen. Durch die Implementierung von Discovery für PQS können Unternehmen die Einhaltung der IT-Sicherheitsstandards erreichen, die für ihre betrieblichen Anforderungen gelten.

OPENVAS SCAN wird die PQS-Konformität für viele gängige Protokolle erkennen, darunter:

|

Protokoll / Familie |

Verwendung in der Industrie |

Quantenbedrohungen |

|

TLS |

DNS über HTTPS (DoH) und DNS über TLS (DoT) bieten eine sichere Auflösung; TLS/mTLS unterstützt die sichere Kommunikation auf der OSI-Anwendungsschicht. |

Zertifikat Kompromittierung des privaten Schlüssels, passive Entschlüsselung aufgezeichneter TLS-Sitzungen nach einem Quanten-Durchbruch und Identitätsdiebstahl durch Fälschung von Signaturen. |

|

SSH |

Ermöglicht einen sicheren Netzwerkkanal für die Betriebssystemadministration, Dateiübertragung und Remote-Ausführung. |

Offenlegung von Client-Anmeldedaten, Kompromittierung von User-Keys und Verlust der Forward Secrecy durch Quanten-Schlüsselwiederherstellung. |

|

IPSec/IKEv2 |

Eine VPN-Protokollsuite, die Netzwerkverschlüsselung und -authentifizierung über Encapsulating Security Payload (ESP) und Authentication Header (AH) bereitstellt. |

Der Austausch wird von IKE unter Verwendung von RSA oder ECDH abgewickelt, die anfällig für Quantenangriffe mit dem Shor-Algorithmus sind. |

|

Kerberos |

Ein Authentifizierungssystem, das symmetrische Kryptografie für den sicheren Schlüsselaustausch zwischen Clients und Diensten verwendet. |

Post-Quanten-Angriffe könnten vorab geteilte Schlüssel knacken oder Ticket-Gewährungsdienste kompromittieren, wenn eine schwache Verschlüsselung verwendet wird. |

|

PGP |

Ermöglicht End-to-End-E-Mail-Verschlüsselung und digitale Signaturen zwischen Einzelpersonen und Organisationen. |

Die Kompromittierung privater Schlüssel durch Quantenangriffe könnte historische verschlüsselte Korrespondenz offenlegen. |

|

OAUTH/OpenID Connect |

Bietet delegierte Autorisierung und föderiertes Identitätsmanagement über Webanwendungen und APIs hinweg. |

Die Gefährdung von Tokens und Signaturen durch Quantenangriffe könnte unbefugten Zugriff oder Identitätsfälschungen ermöglichen. |

|

DNSSEC |

Bietet Integrität und Authentizität für DNS-Antworten durch kryptografische Signaturen. |

Quantenangriffe können RSA/ECDSA-basierte DNSSEC-Signaturen knacken und ermöglichen so Domain-Spoofing oder Umleitungen. |

|

S/MIME |

Verschlüsselt und signiert E-Mail-Nachrichten für die Sicherheit der Unternehmenskommunikation. |

Quantenangriffe könnten gespeicherte E-Mails entschlüsseln und Absendesignaturen fälschen, wenn RSA- oder ECC-Schlüssel verwendet werden. |

|

Hardware-Sicherheitsmodule (HSMs) |

Bieten manipulationssichere Speicherung kryptografischer Schlüssel und sichere Vorgänge für PKI und Signaturen. |

Anfällig für die Extraktion gespeicherter Schlüssel, wenn klassische Algorithmen (RSA, ECC) durch Quantencomputer kompromittiert werden. |

Zeitplan für die Umsetzung der PQS-Standards

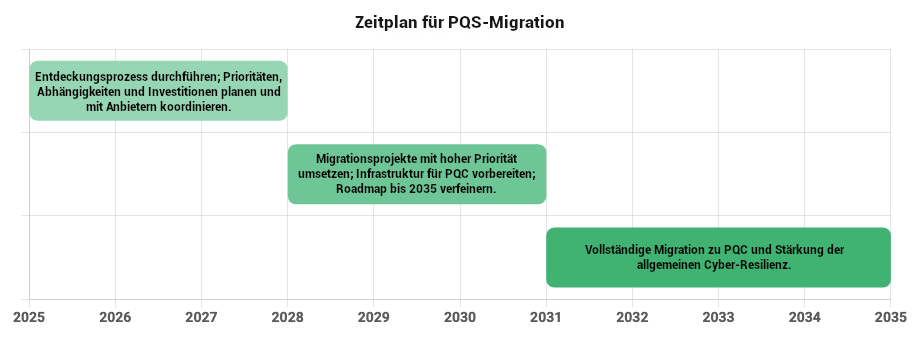

Das britische National Cyber Security Centre (NCSC) hat einen allgemeinen Zeitplan für die Migration der IT-Infrastruktur auf PQS-konforme Standards vorgelegt [1].

Abbildung 1: Allgemeiner Zeitplan für die Migration auf PQS

|

Zeitplan |

Aktivitäten |

|

Bis 2028 |

Durchführung einer Ermittlung und Bewertung aller kryptografischen Implementierungen. Entwicklung eines Migrationsplans mit Prioritäten, Abhängigkeiten, Investitionen und Aktualisierungen der Hardware-Vertrauensbasis. Kommunikation der Anforderungen an Lieferunternehmen und externe IKT-Dienste. |

|

Von 2028 bis 2031 |

Durchführung von Migrationen mit hoher Priorität und Vorbereitung der Infrastruktur auf die PQC-Bereitschaft. Verfeinerung der Roadmap für die vollständige Migration bis 2035. |

|

Von 2031 bis 2035 |

Abschluss der Umstellung auf PQC bei gleichzeitiger Stärkung der allgemeinen Cybersicherheitsresilienz aller Systeme. |

Die Auswirkungen von Quantencomputern auf kryptografische Primitive

Kryptografische Primitive sind die Grundbausteine einer sicheren digitalen Kommunikation. Jede kryptografische Funktion hat eine andere Aufgabe bei der Gewährleistung sicherer Online-Transaktionen: Fernauthentifizierung, Gewährleistung der Vertraulichkeit, Integrität und Authentizität von Daten während der Übertragung und im Ruhezustand sowie Nichtabstreitbarkeit. Obwohl es etablierte Standards zur Abwehr klassischer kryptografischer Angriffe auf Siliziumbasis gibt, wird erwartet, dass feindliche Quantentechnologien deren Widerstandsfähigkeit erheblich beeinträchtigen werden. Infolgedessen werden quantenfähige Angreifende in der Lage sein, verdeckte Spionagekampagnen und digitale Identitätsdiebstähle sowohl von menschlichen als auch von nicht-menschlichen Entitäten gegen Mechanismen durchzuführen, die nicht den neuen PQS-Standards entsprechen.

Die Sicherheitslage wird durch HNDL-Angriffe (Harvest Now Decrypt Later) weiter verkompliziert, bei denen Eindringlinge verschlüsselte Nachrichten aufzeichnen, die sie erst später entschlüsseln können – sobald sie über ausreichend fortschrittliche Quantentechnologie verfügen. HNDL-Angriffe machen die zeitnahe Implementierung von PQC noch wichtiger, insbesondere für hochsensible Daten. Gemäß der NIST-Standardisierung für Post-Quanten-Kryptografie werden Quantencomputer voraussichtlich folgende Auswirkungen auf die einzelnen kryptografischen Primitive haben:

Die Auswirkungen von Q-Day auf die symmetrische Verschlüsselung (AES, ChaCha20)

Bedrohungsstufe: Moderat – reduzierte effektive Schlüsselstärke

Quantencomputer, die den Grover-Algorithmus verwenden, sind in der Lage, einen Schlüsselraum in etwa √N Zeit zu durchsuchen, anstatt der N Zeit, die für herkömmliche Brute-Force-Kryptografieangriffe erforderlich ist [1]. Dadurch wird die Sicherheit symmetrischer Schlüssel effektiv halbiert: Ein 128-Bit-Schlüssel bietet nur noch eine Post-Quanten-Sicherheit von ≈64 Bit, ein 256-Bit-Schlüssel nur noch ≈128 Bit.

Die folgende Tabelle gibt einen Überblick darüber, wie symmetrische Schlüssel vom Grover-Algorithmus beeinflusst werden [2][3][4].

|

Algorithmus / Schlüssellänge |

Klassische Sicherheit |

Quantenäquivalent (Grover-Algorithmus) |

PQS-Status |

|

AES-128 |

128-Bit-Sicherheit |

≈ 64-Bit äquivalent |

Anfällig– nicht ausreichend für PQS. |

|

AES-192 |

192-Bit-Sicherheit |

≈ 96-Bit-Äquivalent |

Anfällig – nicht ausreichend für PQS. |

|

AES-256 |

256-Bit-Sicherheit |

≈ 128-Bit-Äquivalent |

Die empfohlene Mindestbitstärke für PQS. |

|

ChaCha20 |

256-Bit-Sicherheit |

≈ 128-Bit-Äquivalent |

Vergleichbar mit AES-256. |

Darüber hinaus sind sich Experten zwar einig, dass aktuelle Verschlüsselungsalgorithmen wie AES durch eine einfache Erhöhung der Bitstärke geheimer Schlüssel ausreichend quantenresistent werden, doch dieser Ansatz stellt eine erhöhte Belastung für klassische CPUs auf Siliziumbasis dar. Daher besteht Bedarf an der Entwicklung neuer Algorithmen, die sowohl für die siliziumbasierte Datenverarbeitung effizient als auch gegenüber quantenbasierten kryptografischen Analysen robust sind.

Die Auswirkungen des Q-Day auf asymmetrische Verschlüsselung und digitale Signaturen (RSA, DSA, ECC)

Bedrohungsstufe: Schwerwiegend – vollständig geknackt

Der Shor-Algorithmus ermöglicht es Quantencomputern, große ganze Zahlen effizient zu faktorisieren und diskrete Logarithmen zu lösen [1][2] – die mathematische Grundlage von RSA, dem Digital Signature Algorithm (DSA) und der Elliptic Curve Cryptography (ECC). Daher müssen die klassischen Algorithmen, auf denen asymmetrische Verschlüsselung und digitale Signaturen basieren, vollständig durch quantenresistente Algorithmen ersetzt werden. Im August 2024 veröffentlichte das NIST FIPS 204 zur Fertigstellung von ML-DSA (CRYSTALS-Dilithium) und FIPS 205 für SLH-DSA (SPHINCS+) als US-Bundesstandards. FIPS 206 zur formellen Standardisierung von FN-DSA (Falcon) befindet sich in der Entwicklung [3][4][5].

Die folgende Tabelle gibt einen Überblick darüber, wie klassische und PQC-asymmetrische Kryptografiealgorithmen vom Shor-Algorithmus beeinflusst werden [6][7][8].

|

Algorithmus |

PQS-Status |

|

RSA (1024 / 2048 / 4096 Bit) |

Anfällig – nur in der hybriden Übergangsphase verwenden. |

|

Digital Signature Algorithm (DSA) |

Anfällig — auch in hybriden Konfigurationen nicht empfohlen. |

|

ML-DSA |

NIST-standardisiert für digitale Signaturen. Empfohlen für allgemeine Authentifizierung. |

|

FN-DSA |

NIST-standardisiert für digitale Signaturen. Empfohlen für allgemeine Authentifizierung. |

|

SLH-DSA |

NIST-standardisiert für digitale Signaturen in Hochsicherheitsumgebungen. |

Die Auswirkungen des Q-Day auf die Echtzeit-Schlüsselerstellung

Bedrohungsstufe: Schwerwiegend – Diffie-Hellman und ECC sind geknackt

Da vorquantische Echtzeit-Schlüsselerstellungsmechanismen wie Diffie-Hellman (DH) und Elliptic-Curve Diffie-Hellman (ECDH) auf Public-Key-Kryptografie basieren, sind auch sie vom Shor-Algorithmus betroffen. Daher müssen diese klassischen Mechanismen durch postquantische Schlüsselkapselungsmechanismen (KEM) ersetzt werden. Per Definition unterscheidet sich KEM von anderen Schlüsselaustauschmechanismen dadurch, dass eine Partei einen zufälligen symmetrischen Schlüssel generiert und diesen dann mit dem öffentlichen Schlüssel der anderen Partei kapselt. Im Gegensatz dazu berechnen bei DH und ECDH beide Seiten unabhängig voneinander einen Teil des endgültigen gemeinsamen symmetrischen Schlüssels und sind beide Seiten dafür verantwortlich, diese Teile zu einem endgültigen gemeinsamen Schlüssel zu kombinieren.

Während der Übergangsphase hin zu einer vollständigen postquantum-sicheren Schlüsselvergabe werden hybride Schlüsselaustauschverfahren bevorzugt. Hybride Schlüsselaustauschverfahren verwenden sowohl einen klassischen Algorithmus wie ECDH als auch einen postquantum-sicheren KEM. Auf diese Weise bleibt die Sitzungsherstellung auch dann sicher, wenn ein Angriff auf einen Algorithmus entdeckt wird.

Im August 2024 finalisierte das NIST den FIPS-203-Standard für ML-KEM (basierend auf dem CRYSTALS-Kyber-Algorithmus) für die quantenresistente Schlüsselgenerierung. Zuletzt fügte das NIST im Jahr 2025 den Hamming-Quasi-Cyclic-Algorithmus (HQC) zur Liste der PQS-Schlüsselgenerierungsstandards hinzu [1].

Die folgende Tabelle beschreibt die Quantenbedrohung für klassische Echtzeit-Schlüsselaufbauverfahren sowie die PQS-konformen Hybrid- und ML-KEM-Algorithmen [4][5][6].

|

Algorithmus |

PQS-Status |

|

Diffie–Hellman (DH) |

Anfällig — ersetzen oder während der Übergangsphase nur in Kombination mit einem PQ KEM verwenden. |

|

Elliptic-Curve Diffie–Hellman (ECDH) |

Anfällig — ersetzen oder nur in einer hybriden ECDH+PQ-KEM verwenden, bis die vollständige PQ-Migration abgeschlossen ist. |

|

Hybride Schlüsselbildung (z. B. ECDH + ML-KEM) |

Während der Migration dringend empfohlen, um sich gegen unvorhergesehene Entwicklungen abzusichern. Bleibt sicher, wenn eine Komponente geknackt ist. |

|

ML-KEM (512, 768 und 1024 Bit Stärke) |

NIST-standardisiert für die Schlüsselbildung. ML-KEM-512 wird für klassische Anwendungsfälle mit 128 Bit empfohlen. ML-KEM-768 wird für höhere Sicherheit in Unternehmensprofilen empfohlen und ML-KEM-1024 wird für Szenarien mit höchster Sicherheit empfohlen. |

|

HQC (128, 192 und 256 relative Bitstärken) |

NIST-standardisiert für die Schlüsselerstellung. HQC-128, HQC-192 und HQC-256 entsprechen den NIST-Sicherheitsstufen 1, 3 und 5. Jede bietet einen quantenresistenten Schutz, der in etwa den Sicherheitsstärken von AES-128, AES-192 und AES-256 entspricht. |

Die Auswirkungen des Q-Day auf Hash-Algorithmen (SHA-2, SHA-3)

Bedrohungsstufe: Niedrig – leicht geschwächt

Quantenangriffe wie der Grover-Algorithmus und der Brassard-Høyer-Tapp-Algorithmus (BHT) reduzieren die Kollisionsresistenz effektiv auf etwa ein Drittel ihrer klassischen Stärke [1]. Ähnlich wie bei der symmetrischen Verschlüsselung wurden für PQS keine speziellen Funktionen mit intrinsischen Eigenschaften entwickelt. Daher besteht die wirksame Strategie darin, die Ausgabelänge zu erhöhen. Beim Hashing bezieht sich die Bitstärke darauf, wie viele Rechenoperationen (im Durchschnitt) erforderlich sind, um entweder die Präimage-Resistenz oder die Kollisionsresistenz zu brechen [2].

Die folgende Tabelle gibt einen Überblick darüber, wie Hash-Algorithmen durch Grovers Algorithmus unter Verwendung eines Quantencomputers beeinflusst werden [3][4][5].

|

Hash-Funktion |

Quantenäquivalent (Grover-Algorithmus) |

Status |

|

SHA-256 |

≈ 85-Bit-Kollision Äquivalent |

Kurzfristig akzeptabel, langfristig jedoch nicht empfohlen PQS |

|

SHA-384 |

≈ 128-Bit-Kollision Äquivalent |

Mittelfristige PQS-Resilienz. |

|

SHA-512 |

≈ 171-Bit-Kollision Äquivalent |

Empfohlene Basis für PQS-Resilienz. |

|

SHA-3-256 |

≈ 85-Bit-Kollision Äquivalent |

Mittelfristige PQS-Resilienz. |

|

SHA-3-512 |

≈ 171-Bit-Kollision Äquivalent |

Empfohlen als widerstandsfähigste Hash-Funktion für PQS. |

Zusammenfassung

Da der Q-Day näher rückt, müssen Unternehmen auf neue PQC-Standards umsteigen, um die Widerstandsfähigkeit ihrer Online-Kommunikation in Form von Datenschutz und Schutz vor Datenverlust zu gewährleisten. Greenbone unternimmt entschlossene Schritte, um vollständige PQS-Konformität zu erreichen – durch die Modernisierung interner Abläufe, die Anpassung an etablierte Standards und die Ausstattung unserer OPENVAS SECURITY INTELLIGENCE-Plattform mit PQC-Erkennungs- und robusten Compliance-Audit-Tools. Greenbone wird von innen und außen quantentauglich. Wir heben die Erkennung und das Management von Schwachstellen auf eine neue Ebene – die Quantenebene.