Januar 2026 Threat Report: Ein turbulenter Start

Bislang hat das Jahr 2026 turbulent begonnen. Die Zahl der kritischen Sicherheitslücken, die weit verbreitete Software betreffen, ist erschreckend hoch. Verteidigungsteams müssen umfassend und regelmäßig Scans durchführen, um neue Bedrohungen in ihrer Infrastruktur zu erkennen und Maßnahmen zur Risikominderung entsprechend den potenziellen Auswirkungen auf den Geschäftsbetrieb, Datenschutzbestimmungen und andere Compliance-Verpflichtungen zu priorisieren. Sicherheitsbeauftragte, die nach Erkennungs- und Schutzmöglichkeiten suchen, können Greenbones Flaggschiffprodukt OPENVAS BASIC kostenlos testen, einschließlich einer zweiwöchigen kostenlosen Testversion von OPENVAS ENTERPRISE FEED.

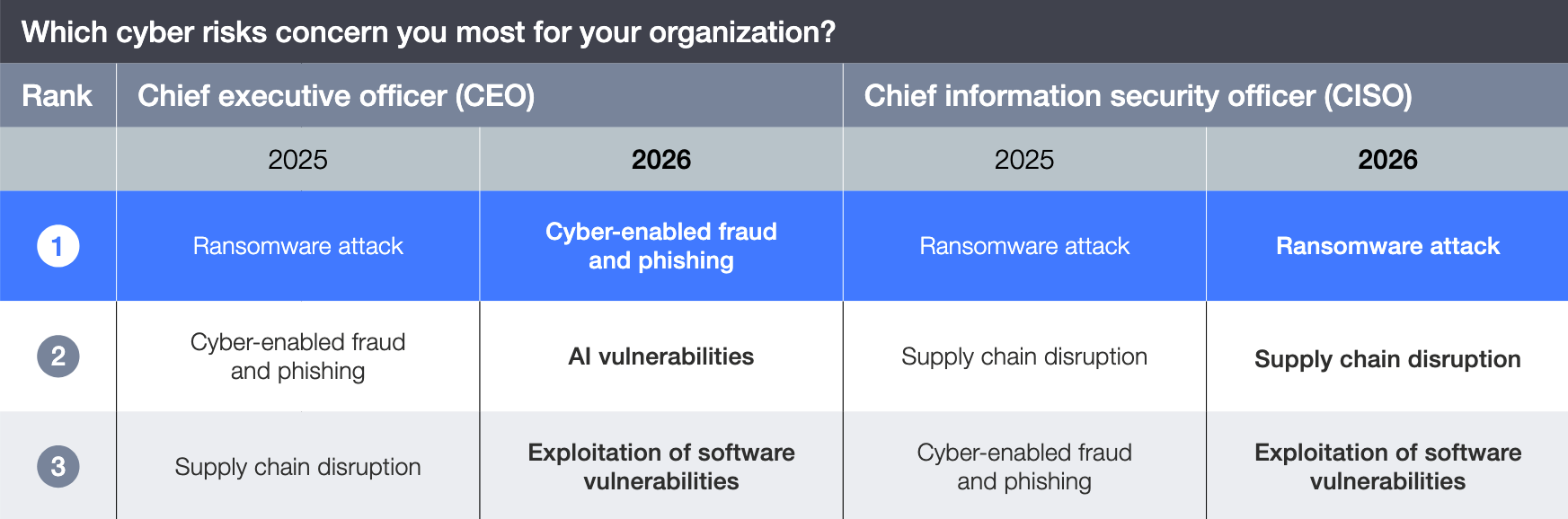

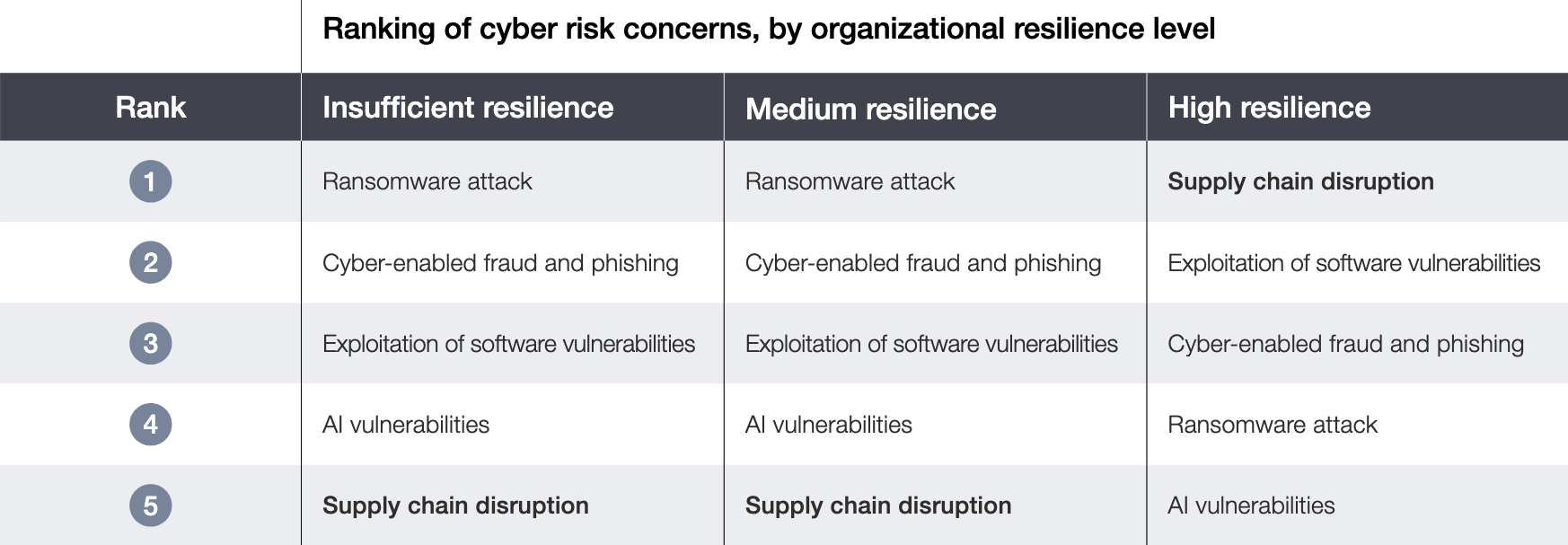

In diesem Monat wurde der Bericht „Global Cybersecurity Outlook 2026” des Weltwirtschaftsforums veröffentlicht. Der Jahresbericht untersucht die wichtigsten Anliegen von Führungskräften aus den Bereichen Cybersicherheit und Wirtschaft weltweit. In dieser Ausgabe wird berichtet, dass 58 % der befragten Führungskräfte für 2026 ein erhöhtes Risiko der Ausnutzung von Software-Schwachstellen sehen. Betrug, Ransomware und Störungen der Lieferkette wurden als die wichtigsten Auswirkungen eingestuft, während KI, Phishing und Software-Schwachstellen als die besorgniserregendsten Angriffsvektoren angesehen wurden. Befragte, die die Cyber-Resilienz ihrer Organisation als hoch einschätzten, stuften die Ausnutzung von Software-Schwachstellen als zweitgrößte Bedrohung ein, während Organisationen mit mittlerer und unzureichender Resilienz sie an dritter Stelle nannten.

Abbildung 1: Sich wandelnde Cyber-Risiko-Sorgen von CEOs und CISOs zwischen 2025 und 2026. (Quelle: WEF Global Cybersecurity Outlook 2026)

Abbildung 2: Wichtigste Cyberrisiken nach Cyberresilienzgrad. (Quelle: WEF Global Cybersecurity Outlook 2026)

An der Umfrage nahmen 873 Führungskräfte, Wissenschaftler, Vertreter der Zivilgesellschaft und Führungskräfte aus dem öffentlichen Sektor im Bereich Cybersicherheit aus 99 Ländern teil. Vor dem Hintergrund dieser Einschätzungen für 2026 wollen wir uns einige der risikoreichsten Software-Schwachstellen aus dem Januar ansehen.

Hohe Alarmstufe: Maximaler Schweregrad HPE OneView aktiv ausgenutzt

CVE-2025-37164 (CVSS 9,8, EPSS ≥ 99. Perzentil) wurde Mitte Dezember 2025 veröffentlicht und Anfang 2026 in die Liste der bekannten ausgenutzten Schwachstellen (KEV) der CISA aufgenommen. Die Schwachstelle ermöglicht unauthentifizierte Remote-Code-Ausführung (RCE) auf HPE OneView vor Version 11.00 und HPE Synergy Composer-Geräten, die OneView offenlegen. CVE-2025-37164 wird als Code-Injection-Schwachstelle [CWE-94] klassifiziert. Die Ursache ist ein REST-API-Endpunkt: /rest/id-pools/executeCommand. Übermittelte Befehle werden mit hohen Berechtigungen, jedoch ohne Authentifizierung ausgeführt.

HPE OneView ist eine Plattform für die zentralisierte Verwaltung der HPE-Rechenzentrumsinfrastruktur. Daher kann die Ausnutzung dieser Schwachstelle Eindringlingen die Kontrolle über die Netzwerkinfrastruktur, die Geräte-Firmware und das Lebenszyklusmanagement verschaffen. Es gibt vollständige technische Berichte und mehrere Proof-of-Concept-Exploits (PoC) [1][2][3], was das Risiko erhöht. Weltweit wurden zahlreiche nationale CERT-Warnungen herausgegeben [4][5][6][7][8][9][10][11]. Der OPENVAS ENTERPRISE FEED von Greenbone enthält eine Remote-Banner-Erkennung, mit der Sicherheitsverantwortliche betroffene Systeme identifizieren können. Der Sicherheits-Hotfix für HPE OneView-Versionen 5.20 bis 10.20 sollte dringend installiert werden.

Kritische Cisco Unified CM-Sicherheitslücke wird aktiv ausgenutzt

CVE-2026-20045 (CVSS 9.8, EPSS ≥ 75. Perzentil) ist eine nicht authentifizierte RCE-Sicherheitslücke, die mehrere Cisco-Produkte betrifft, darunter Unified Communications Manager (CM), Unified CM Session Management Edition (SME), Unified CM IM & Presence Service, Cisco Unity Connection und Webex Calling Dedicated Instance. Die Ursache ist eine unsachgemäße Validierung von benutzerdefinierten HTTP-Eingaben [CWE-20], die zu einer Code-Injektion [CWE-94] führt. Eine erfolgreiche Ausnutzung gewährt Zugriff auf Benutzerebene, gefolgt von einer Rechteausweitung auf Root, was zu einer vollständigen Übernahme des Systems führt.

Cisco geht davon aus, dass die Schwachstelle aktiv ausgenutzt wird, und sie wurde in die CISA KEV aufgenommen. Es wurden auch massive Scan-Aktivitäten gemeldet. Es ist kein PoC-Exploit öffentlich verfügbar, aber Cisco-Netzwerkgeräte sind häufig Ziel von hochkarätigen Hackerangriffen [1][2]. Weltweit wurden mehrere nationale CERT-Warnungen herausgegeben [3][4][5][6][7][8][9][10][11].

Der OPENVAS ENTERPRISE FEED von Greenbone enthält separate Schwachstellentests für Unified CM [12] und Unified CM IM&P [13]. Es gibt keine Workarounds, um diese Schwachstelle zu beheben. Eine Aktualisierung auf eine korrigierte Softwareversion oder die Anwendung eines Patches sind empfohlen. Weitere Informationen finden Sie in der Sicherheitsempfehlung des Herstellers.

Microsoft: Neu ausgenutzte und kritische Out-of-Band-Updates

Microsofts Patch-Release vom Januar 2026 veröffentlichte 124 CVEs, von denen acht als „Exploitation More Likely” (Ausnutzung eher wahrscheinlich) eingestuft wurden. Zwei der neuen CVEs wurden schnell als aktiv ausgenutzt markiert und zu CISA KEV [1][2] hinzugefügt. Microsoft veröffentlichte außerdem Out-of-Band-Sicherheitspatches (OOB) für Windows 11 und Windows Server [3][4]. Greenbones OPENVAS ENTERPRISE FEED veröffentlicht regelmäßig Erkennungstests für CVEs im monatlichen Patch-Zyklus von Microsoft und Out-of-Band-Sicherheitsupdates [5].

Zu den neuen CVEs mit hohem Risiko, die Microsoft-Produkte betreffen, gehören:

- CVE-2026-20805 (CVSS 5.5): Eine Schwachstelle im Microsoft Windows Desktop Window Manager, die es einem autorisierten Bedrohungsakteur ermöglicht, sensible Speicherinformationen offenzulegen [CWE-200]. Die Ursache ist die Offenlegung von Speicheradressen im Benutzermodus über Advanced Local Procedure Call (ALPC). Die Schwachstelle ermöglicht das Auslesen kleiner, aber sicherheitsrelevanter Speicherfragmente, die mit anderen Schwachstellen verkettet werden können, um Schutzmaßnahmen wie ASLR zu umgehen. Die Ausnutzung dieser Schwachstelle kann zu einer vollständigen Kompromittierung des Systems führen. Die CISA hat die Schwachstelle in ihre KEV-Liste aufgenommen. Es wurden jedoch keine öffentlichen PoC- oder Ransomware-Aktivitäten gemeldet. Microsoft hat in seinen kumulativen Updates vom Januar 2026 einen Fix für CVE-2026-20805 bereitgestellt.

- CVE-2026-21509 (CVSS 7.8): Die Sicherheitsfunktionen von Microsoft Office umgehen können lokal ohne Autorisierung umgangen werden, indem die Abhängigkeit von nicht vertrauenswürdigen Eingaben ausgenutzt wird [CWE-807]. Die Schwachstelle betrifft Microsoft 365 und Microsoft Office 2016, 2019 und 2021. Die CISA hat die Schwachstelle in ihre KEV-Liste aufgenommen, es ist jedoch kein öffentlicher PoC verfügbar. CVE-2026-21509 kann durch die Installation des Notfall-Patches oder die Implementierung von registrierungsbasierten Kontrollen [5][6] behoben werden.

- CVE-2026-20952 und CVE-2026-20953 (beide CVSS 8.4): Beide Schwachstellen ermöglichen RCE über Social-Engineering-Angriffe unter Verwendung von trojanisierten Office-Dokumenten. Für die Ausnutzung muss das Opfer keine schädliche Datei öffnen; die Schwachstelle kann über das Vorschaufenster ausgelöst werden. Diese CVEs wurden nicht als aktiv ausgenutzt gemeldet, und es sind noch keine öffentlichen PoC-Exploits verfügbar. Patches sind in den kumulativen Updates von Microsoft für Januar 2026 verfügbar.

Adobe ColdFusion erfordert kritische Patches aufgrund aktiver Angriffskampagnen

Adobe hat einen kritischen RCE-Fehler in den ColdFusion-Versionen 2025 und 2023 gepatcht, der durch die Abhängigkeit von Apache Tikas CVE-2025-66516 (CVSS 9,8, EPSS ≥ 88. Perzentil) verursacht wurde. Die Schwachstelle in Apache Tika wurde im Dezember 2025 veröffentlicht. Greenbone bietet eine Remote-Banner-Prüfung für betroffene ColdFusion-Produkte sowie eine Erkennung für andere Unternehmenssoftwareprodukte, die von CVE-2025-66516 betroffen sind. Der OPENVAS ENTERPRISE FEED umfasst auch die Erkennung aller ColdFusion-CVEs, die in der Patch-Version von Adobe vom Dezember 2025 veröffentlicht wurden. Der ENTERPRISE FEED von Greenbone umfasst auch die Erkennung von 10 ColdFusion-CVEs, die in einer neuen Exploit-Kampagne enthalten sind, die während der Feiertage stattfand [1][2][3][4][5][6][7][8][9][10][11]. Der gemeldete Massen-Exploit richtete sich gegen ColdFusion und andere Unternehmenssoftwareanwendungen.

CVE-2025-68645: Zimbra Collaboration Suite (ZCS) erneut aktiv ausgenutzt

CVE-2025-68645 (CVSS 8.8, EPSS ≥ 96. Perzentil), das Auswirkungen auf die Zimbra Collaboration Suite (ZCS) hat und Ende Dezember 2025 veröffentlicht wurde, wird nun von der CISA als aktiv ausgenutzt angesehen. Die Schwachstelle ermöglicht es nicht authentifizierten Angreifenden, lokale Dateien gegen ZCS 10.0 und 10.1 einzuschleusen. Die Ursache ist eine unsachgemäße Behandlung von Anfrageparametern im RestFilter-Servlet der Webmail Classic UI. Dadurch können beliebige Dateien wie Web-Shells in das WebRoot-Verzeichnis hochgeladen werden, was möglicherweise zu einer beliebigen RCE führt.

CVE-2025-68645 wird in gezielten, auf Aufklärung ausgerichteten Angriffskampagnen verwendet. Ein öffentlicher PoC ist über die Google-Suche zu finden, scheint jedoch aus GitHub entfernt worden zu sein. ZCS hat eine lange Geschichte der Ausnutzung, häufig in Ransomware-Angriffen.

Der OPENVAS ENTERPRISE FEED von Greenbone hat bereits vor der Offenlegung von CVE-2025-68645 Remote-Banner-Prüfungen [1][2] enthalten und umfasst nun eine aktive Prüfung für betroffene ZSC-Installationen. Zu den bekannten betroffenen Versionen gehören Zimbra Collaboration Suite 10.0.0 bis 10.0.17 und 10.1.0 bis 10.1.12, wobei das Problem in den Versionen 10.0.18 und 10.1.13, die Anfang November 2025 veröffentlicht wurden, behoben wurde. Wer noch keinen Patch installiert hat, sollte dies umgehend tun.

Selbst gehosteter Git-Server Gogs Ziel massiver Exploit-Angriffe

CVE-2025-8110 (CVSS 8.8, EPSS ≥ 96. Perzentil) ist eine Path-Traversal-Sicherheitslücke [CWE-22], die es authentifizierten Angreifenden ermöglicht, RCE gegen den selbst gehosteten Git-Dienst Gogs zu erreichen. Die Ursache ist eine unsachgemäße Behandlung symbolischer Links in der Dateiaktualisierungs-API PutContents, die dazu genutzt werden kann, beliebige Dateien außerhalb des Ziel-Repositorys zu überschreiben. CVE-2025-8110 gilt als eine Umgehung von CVE-2024-55947 (CVSS 8.8) und erfordert nur geringe Berechtigungen, um ein Repository für die Ausnutzung zu erstellen. Gogs muss für die Ausnutzung nicht mit dem Internet verbunden sein. Böswillige Insider mit Zugriff auf Gogs-Instanzen, die in einem lokalen Netzwerk gehostet werden, stellen ebenfalls eine erhebliche Bedrohung dar.

CVE-2025-8110 wird aktiv ausgenutzt in automatisierten Massenausnutzungskampagnen und verfügt über eine vollständige technische Beschreibung und ein öffentliches PoC-Exploit-Kit. In der Vergangenheit hatte Gogs eine sehr hohe Rate an Exploit-Entwicklungen für veröffentlichte CVEs. Der Zeitplan für die Offenlegung und Behebung von CVE-2025-8110 umfasst 6 Monate aktiver Ausnutzung, während keine Patches verfügbar waren. Die Ausnutzung wurde erstmals Mitte 2025 beobachtet, und die Schwachstelle wurde am 17. Juli 2025 verantwortungsbewusst offengelegt. Die CVE wurde erst später, am 10. Dezember 2025, veröffentlicht, während noch kein Patch verfügbar war. Eine Überprüfung der Gogs-Version zeigt, dass Patches am 23. Januar 2026 in Gogs v0.13.4 verfügbar wurden. Der OPENVAS ENTERPRISE FEED hat seit der ersten Veröffentlichung eine Remote-Banner-Erkennung für anfällige Instanzen enthalten.

Fortinet erneut ausgenutzt: Neue Umgehung der FortiCloud-SSO-Administrator-Authentifizierung

CVE-2026-24858 (CVSS 9.8) ist eine neue aktiv ausgenutzte Schwachstelle, die FortiOS, FortiManager, FortiAnalyzer, FortiProxy und FortiWeb betrifft, wenn FortiCloud SSO aktiviert ist. Die Schwachstelle ermöglicht es einem durch FortiCloud authentifizierten Angreifenden, sich unbefugten administrativen Zugriff auf die Fortinet-Geräte anderer Mandanten zu verschaffen. Die Ursache ist ein fehlerhafter Authentifizierungsablauf [CWE-288] bei Verwendung von FortiCloud SSO.

Die frühe Ausnutzung von CVE-2026-24858 wurde aufgrund ähnlicher Angriffsmuster zunächst fälschlicherweise für eine Wiederholung der Dezember 2025 FortiCloud SSO-Umgehungsschwachstellen CVE-2025-59718 und CVE-2025-59719 (beide CVSS 9.8) gehalten. Für CVE-2026-24858 gibt es keine öffentlich zugänglichen Proof-of-Concept-Exploits, und es wurde keine Verbindung zu Ransomware-Angriffen festgestellt. Es wurde jedoch beobachtet, dass Angreifende vollständige Gerätekonfigurationsdateien [T1005] herunterladen und persistente lokale super_admin-Konten [T1136.001] erstellen.

Weltweit wurden zahlreiche nationale CERT-Warnungen herausgegeben [1][2][3][4][5][6][7][8][9][10]. Der OPENVAS ENTERPRISE FEED enthält eine Erkennung für CVE-2026-24858 für viele Fortinet-Produkte [11][12][13][14]. Updates sind noch nicht für alle betroffenen Produkte verfügbar. Nutzende sollten sich über die offizielle Empfehlung von Fortinet über aktualisierte Hinweise informieren. Laut dieser Empfehlung hat Fortinet die FortiCloud-SSO-Authentifizierung von anfälligen Geräten deaktiviert, um Abhilfe zu schaffen, und Indikatoren für Kompromittierungen (IoC) veröffentlicht, die bei Angriffen beobachtet wurden.

Neue hochriskante CVEs in SolarWinds Web Help Desk (WHD)

Update

11. Februar 2026

Sicherheitsforscher von Microsoft haben eine aktive, in freier Wildbahn stattfindende Ausnutzung von mit dem Internet verbundenen SolarWinds Web Help Desk (WHD)-Instanzen bestätigt, und CISA hat CVE-2025-40551 zu seiner KEV-Liste hinzugefügt. Laut Microsoft ereigneten sich die beobachteten Eindringversuche im Dezember 2025 und führten zu einer nicht authentifizierten RCE. Die genaue Schwachstelle, die bei den Angriffen ausgenutzt wurde, ist weiterhin unbestätigt, da die betroffenen Systeme für mehrere CVEs anfällig waren: CVE-2025-40551, CVE-2025-40536 und die zuvor offengelegte CVE-2025-26399.

Die Sicherheitsverletzungen folgten einer mehrstufigen Angriffskette: zunächst Kompromittierung über SolarWinds-WHD-Server, gefolgt von lateraler Bewegung [TA0008] in Richtung hochwertiger Assets und in mindestens einem Fall Eskalation zu DCSync-Aktivitäten [T1003.006] gegen einen Domänencontroller. Die Aktivitäten nach der Ausnutzung stützten sich stark auf Living-off-the-Land (LoTL)-Techniken [T1218] wie legitime Verwaltungstools, um die Erkennung zu verringern.

Sechs neue hochriskante Schwachstellen, die SolarWinds Web Help Desk (WHD) betreffen, wurden im Januar 2026 bekannt gegeben. WHD spielt weltweit eine wichtige Rolle im IT-Servicemanagement und bei der Verfolgung sensibler Assets. Frühere Ausnutzungen ähnlicher Fehler deuten darauf hin, dass Angreifende neu bekannt gegebene CVEs ins Visier nehmen werden.

Die neu bekannt gewordenen CVEs, die SolarWinds WHD betreffen, sind:

- CVE-2025-40551 und CVE-2025-40553 (beide CVSS 9.8) Ermöglichen unauthentifizierte RCE auf anfälligen SolarWinds Web Help Desk-Servern. Beide Fehler sind auf die Deserialisierung nicht vertrauenswürdiger Daten zurückzuführen [CWE-502]. CISA hat CVE-2025-40551 am 3. Februar 2026 in seine KEV-Liste aufgenommen.

- CVE-2025-40552 und CVE-2025-40554 (beide CVSS 9.8): Ermöglichen die Umgehung der Remote-Authentifizierung [CWE-1390], was zu unbefugtem Zugriff und möglicherweise zum Aufruf geschützter Aktionen führt.

- CVE-2025-40536 (CVSS 8.1): Eine Sicherheitskontrollumgehung [CWE-693] ermöglicht nicht authentifizierten Angreifenden, Zugriff auf eingeschränkte Funktionen zu erhalten.

- CVE-2025-40537 (CVSS 7.5): Eine Schwachstelle in fest codierten Anmeldedaten [CWE-798] ermöglicht den Zugriff auf Verwaltungsfunktionen.

Aktive Ausnutzung wurde nicht gemeldet, obwohl Horizon3.ai die technischen Details für mindestens eine potenzielle Angriffskette veröffentlicht hat. Alle Versionen von WHD vor 2026.1 sind betroffen.

Der OPENVAS ENTERPRISE FEED von Greenbone enthält eine Remote-Banner-Versionsprüfung für sowie separate aktive Prüfungen für CVE-2025-40551 und CVE-2025-40536 [1] sowie CVE-2025-40537 [2] für alle oben genannten Schwachstellen in SolarWinds WHD. Nutzende sollten anfällige Instanzen in ihrer IT-Infrastruktur identifizieren und so schnell wie möglich ein Upgrade auf WHD 2026.1 durchführen.

CVE-2025-59470: Kritische RCE-Schwachstelle in Veeam Restoration and Backups

Vier neue CVEs, die Veeam Backup & Replication Version 13 Builds ≤ v13.0.1.180 betreffen, wurden im Januar-Sicherheitsupdate von Veeam veröffentlicht. Alle vier CVEs werden als kritisch eingestuft. Es gibt noch keine Berichte über aktive Ausnutzung und derzeit existiert kein öffentlicher PoC-Exploit. Weltweit wurden mehrere nationale CERT-Warnungen herausgegeben [1][2][3][4][5].

Die CVEs werden im Folgenden beschrieben:

- CVE-2025-55125 (CVSS 9.8): Angreifende mit der Rolle „Backup- oder Bandoperator“ können durch Erstellen einer bösartigen Backup-Konfigurationsdatei RCE als Root erreichen. Die Ursache ist ein Befehlsinjektionsfehler aufgrund einer unsachgemäßen Bereinigung eingegebener Daten [CWE-77].

- CVE-2025-59468 (CVSS 9.1): Angreifende mit der Rolle „Backup Administrator” können RCE als postgres-User ausführen, indem sie einen bösartigen Passwortparameter senden. Die Ursache ist ein Befehlsinjektionsfehler aufgrund einer unsachgemäßen Bereinigung der vom Benutzer eingegebenen Daten [CWE-77].

- CVE-2025-59469 (CVSS 9.0): Angreifende mit der Rolle „Backup- oder Bandoperator“ können Dateien als Root schreiben. Obwohl dies vom NIST als Offenlegung sensibler Informationen [CWE-200] klassifiziert wird, ermöglicht es tatsächlich privilegierte Dateischreibvorgänge, die möglicherweise zu einer vollständigen Übernahme des Systems führen können.

- CVE-2025-59470 (CVSS 9.0): Autorisierte Angreifende können als Postgres-User des Servers RCE ausführen. Die Ursache ist eine Befehlsinjektionslücke aufgrund einer unsachgemäßen Bereinigung eingegebener Daten [CWE-77].

Veeam gibt an, dass es 82 % der Fortune-500-Unternehmen bedient. Daher ist Veeam Backup & Replication ein hochkarätiges Ziel für Ransomware-Angriffe und wurde in der Vergangenheit bereits mehrfach von Ransomware-Gruppen ausgenutzt [7][8][9]. Während für die Ausnutzung die Rollen „Backup Operator“ oder „Tape Operator“ erforderlich sind, werden diese Konten in der Regel durch den Diebstahl von Anmeldedaten [TA0006] oder durch die Erstellung neuer privilegierter Konten [T1136] kompromittiert, sobald die Kontrolle über die Umgebung auf Adminebene erlangt wurde [6]. Der OPENVAS ENTERPRISE FEED enthält eine Remote-Banner-Erkennung für alle vier neuen CVEs, die Veeam Backup & Replication betreffen.

Neue Wireshark-CVEs können Denial-of-Service (DoS) auslösen

Mehrere Schwachstellen, die die Protokollanalyse-Logik von Wireshark betreffen, können zu einem Denial-of-Service (DoS) führen. Die Schwachstellen betreffen verschiedene Versionen von Wireshark zwischen 4.4.0 und 4.6.2. Die neuen CVEs können durch fehlerhaften Netzwerkverkehr ausgelöst werden.

- CVE-2026-0959 (CVSS 6.5): Der IEEE 802.11-Protokoll-Dissector kann in Wireshark 4.6.0 bis 4.6.2 und 4.4.0 bis 4.4.12 abstürzen und einen DoS ermöglichen.

- CVE-2026-0960 (CVSS 5.5): Der HTTP3-Protokoll-Dissector kann in Wireshark 4.6.0 bis 4.6.2 in eine Endlosschleife geraten, wodurch ein DoS möglich wird.

- CVE-2026-0961 (CVSS 6.5): Ein BLF-Datei-Parser kann in Wireshark 4.6.0 bis 4.6.2 und 4.4.0 bis 4.4.12 abstürzen, wodurch ein DoS möglich wird.

- CVE-2026-0962 (CVSS 6.5)): Der SOME/IP-SD-Protokoll-Dissector kann in Wireshark 4.6.0 bis 4.6.2 und 4.4.0 bis 4.4.12 abstürzen, was einen DoS-Angriff ermöglicht.

Da tshark dieselbe libwireshark-Dissection-Engine verwendet, wirken sich diese Fehler auch auf headless und CLI-basierte Workflows aus, was bedeutet, dass die automatisierte Verarbeitung von nicht vertrauenswürdigen PCAP-Dateien oder Live-Captures DoS-Bedingungen auslösen kann. Der Greenbone ENTERPRISE FEED enthält lokale Sicherheitsüberprüfungen für Windows-, Linux- und macOS-Umgebungen. Weitere Informationen finden Sie in der Mitteilung des Anbieters.

Zusammenfassung

Der Januar 2026 macht deutlich, dass die Ausnutzung von Software-Schwachstellen nach wie vor ein dominantes und anhaltendes Cybersicherheitsrisiko für praktisch alle Unternehmen weltweit darstellt. In diesem Monat gab es mehrere kritische und aktiv ausgenutzte Schwachstellen, die weit verbreitete Unternehmenssoftware betrafen. Netzwerkmanagementsysteme, Collaboration-Tools, Backup-Software und Sicherheitsanwendungen bleiben die Hauptziele für Angriffe. Nicht authentifizierte oder mit geringen Berechtigungen ausgestattete RCE können schwerwiegende Folgen haben, wie z. B. Ransomware oder Datendiebstahl, der zu Betrug führt.

Unternehmen sollten umfassende und regelmäßige Scans durchführen, um einen vollständigen Überblick über neue Bedrohungen innerhalb ihrer Infrastruktur zu behalten. Sicherheitsverantwortliche, die nach Möglichkeiten zur Erkennung und zum Schutz suchen, können Greenbones Flaggschiffprodukt OPENVAS BASIC kostenlos testen, einschließlich einer zweiwöchigen kostenlosen Testversion von OPENVAS ENTERPRISE FEED.

Josephs Karriere im Bereich IT und Cybersicherheit ist von Vielfalt und Leidenschaft geprägt. Sie begann in den späten 1980er Jahren mit der Arbeit an einem IBM PS/2, der Montage von PCs und der Programmierung in C++.

Er studierte Computer- und Systemtechnik, Anthropologie und erwarb einen MBA mit Schwerpunkt Technologieprognose.

Josephs Fachgebiete umfassen Datenanalyse, Softwareentwicklung und insbesondere IT-Sicherheit in Unternehmen. Er ist Experte für Schwachstellenmanagement, Verschlüsselung und Penetrationstests.