Unser neuentwickeltes Produkt OPENVAS REPORT integriert die Daten von praktisch beliebig vielen Greenbone Enterprise Appliances und bringt sie auf einem klar strukturierten Dashboard in einen übersichtlichen Zusammenhang. Die benutzerfreundliche und umfangreiche Oberfläche vereinfacht den Schutz und die Absicherung auch großer Netzwerke erheblich.

Die Greenbone AG entwickelt seit 2008 führende Open-Source-Technologien für automatisiertes Schwachstellen-Management. Mehr als 100.000 Installationen weltweit vertrauen auf die Greenbone-Community und Enterprise-Editionen, um ihre Cyber-Resilienz zu stärken.

„OPENVAS REPORT steht für Innovation vom Open Source Market Leader.“

Mit unserem neuen Produkt verkürzen wir entscheidend den Weg von aktuellen Sicherheitserkenntnissen zur Handlungsfähigkeit– schneller, übersichtlicher und flexibler als je zuvor“, erklärt Dr. Jan-Oliver Wagner, CEO der Greenbone AG.

Gefährdungslagen schneller und effektiver erkennen

Für den Schutz Ihrer digitalen Infrastrukturen ist es entscheidend, über sicherheitsrelevante Ereignisse stets auf dem Laufenden zu bleiben und die Reaktionszeit auf kritische Vorkommnisse so kurz wie möglich zu halten.

OPENVAS REPORT schafft einen tagesaktuellen, vollständigen Überblick über die Sicherheitssituation Ihrer IT-Infrastruktur – für alle Entscheidungsebenen.

Durch die verbundenen Greenbone Enterprise Appliances erkennt OPENVAS REPORT automatisch Rechner und Software im Unternehmen. Anwender können diese mit Schlagworten markieren und sie beliebig gruppieren und sortieren – so bleibt auch in sehr großen Netzen die Übersicht erhalten.

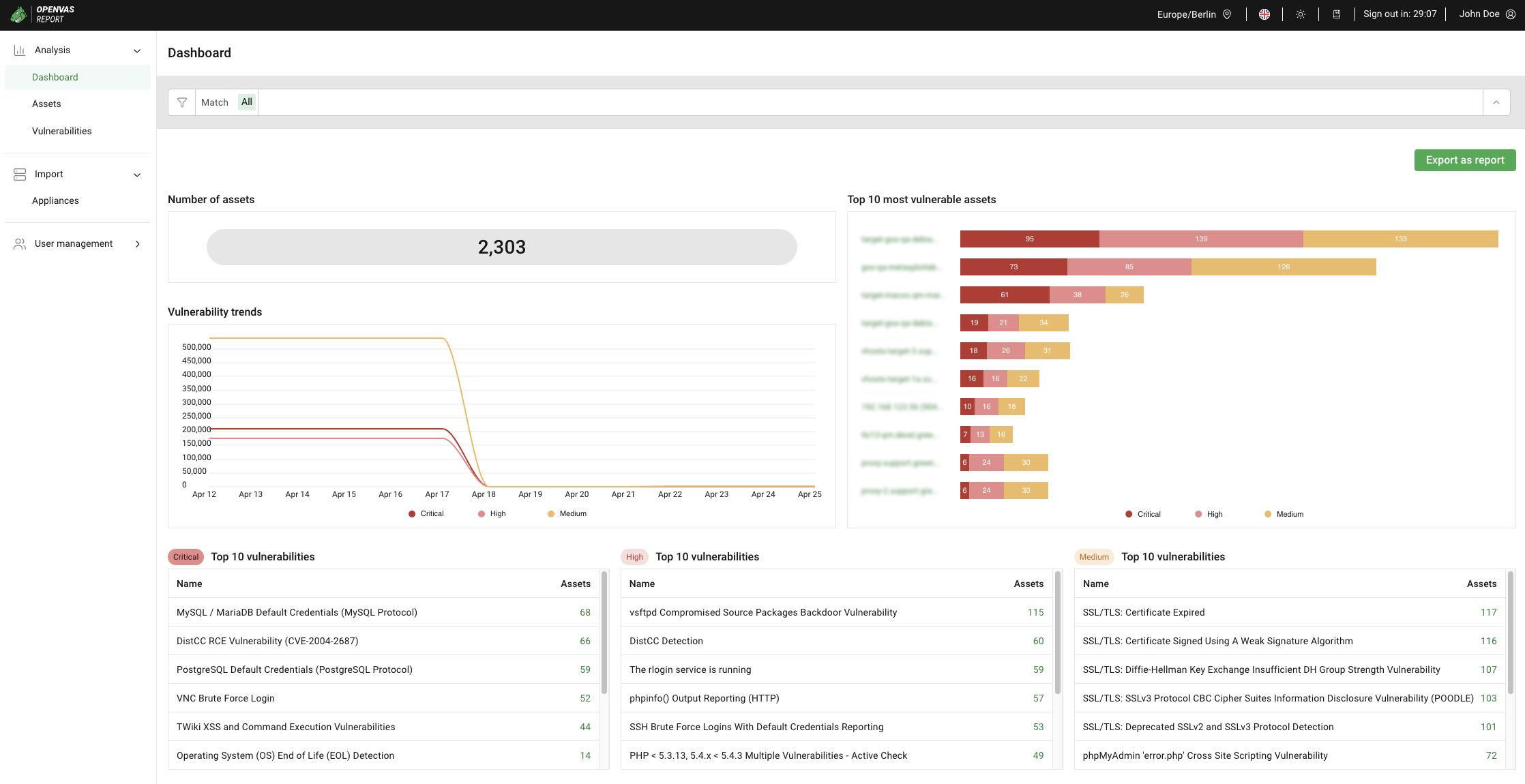

Modernes, benutzerfreundliches Dashboard

Das OPENVAS REPORT Dashboard bietet einen modernen, benutzerfreundlichen und hochgradig flexiblen Zugang für die Anwender, die tagtäglich damit arbeiten. So ist beispielsweise eine Filterung oder Sortierung nach dem allgemeinen Schweregrad oder des spezifischen Risikos der Schwachstellen möglich. Unternehmen können sich so maßgeschneiderte Ansichten selbst zusammenstellen, die ein stets aktuelles Bild der Gefährdungslage im Firmennetz zeigen.

Vollständiger Überblick

OPENVAS REPORT erlaubt es Ihnen, die Sicherheitslage Ihres Unternehmens mit einem Blick zu erfassen und zu bewerten. Dank der einfachen, klaren Benutzerführung bereitet es auch komplexeste Daten lesbar und verständlich auf und beschleunigt damit die Entscheidungsfindung in kritischen Situationen.

Mit flexiblen und individuell gestaltbaren Filtermöglichkeiten vereinfacht OPENVAS REPORT die alltägliche Arbeit von Administratoren und Sicherheitsbeauftragten erheblich.

Flexible Schnittstellen

Die umfangreichen Export-Funktionen erlauben es, OPENVAS REPORT noch tiefer in die Infrastruktur zu integrieren, beispielsweise um externe Daten mit OPENVAS REPORT zu verarbeiten.

| Funktion | Mehrwert für Ihr Unternehmen |

| Umfassende Asset-Sichtbarkeit | Vollständiger Überblick über sämtliche IT-Assets und deren Schwachstellen in einer einzigen Oberfläche – für eine lückenlose Bewertung Ihrer aktuellen Sicherheitslage. |

| Benutzerfreundliche Dashboards | Ein klar strukturiertes, interaktives Dashboard macht komplexe Schwachstelleninformationen auf einen Blick verständlich und beschleunigt fundierte Entscheidungen. |

| Flexible Datenverarbeitung | Vielfältige Export-, API- und Automationsoptionen lassen sich nahtlos in bestehende Workflows integrieren und an individuelle Betriebsanforderungen anpassen. |

| Effiziente Datenkonsolidierung | Aggregiert Ergebnisse aus mehreren Scannern und Standorten in einer zentralen Datenbank – reduziert administrativen Aufwand und verbessert die Reaktionsgeschwindigkeit. |

| Anpassbare Klassifizierung von Schwachstellen | Die Schweregrade sowie frei definierbare Tags ermöglichen es, interne Compliance- und Risiko-Modelle exakt abzubilden. |

| Erweiterte Reporting-Funktionen | Zielgruppengerechte Berichte (C-Level, Audit, Operations) auf Knopfdruck erstellbar: Filter und Drill-down-Links sorgen für fokussierte Einblicke in kritische Sicherheitsprobleme. |

Mehr erfahren

Haben Sie Interesse an einer Demo oder einem Angebot? Kontaktieren Sie unser Vertriebsteam und erfahren Sie mehr über OPENVAS REPORT. Schreiben Sie uns: sales@greenbone.net oder kontaktieren uns direkt. Wir helfen Ihnen gerne weiter!