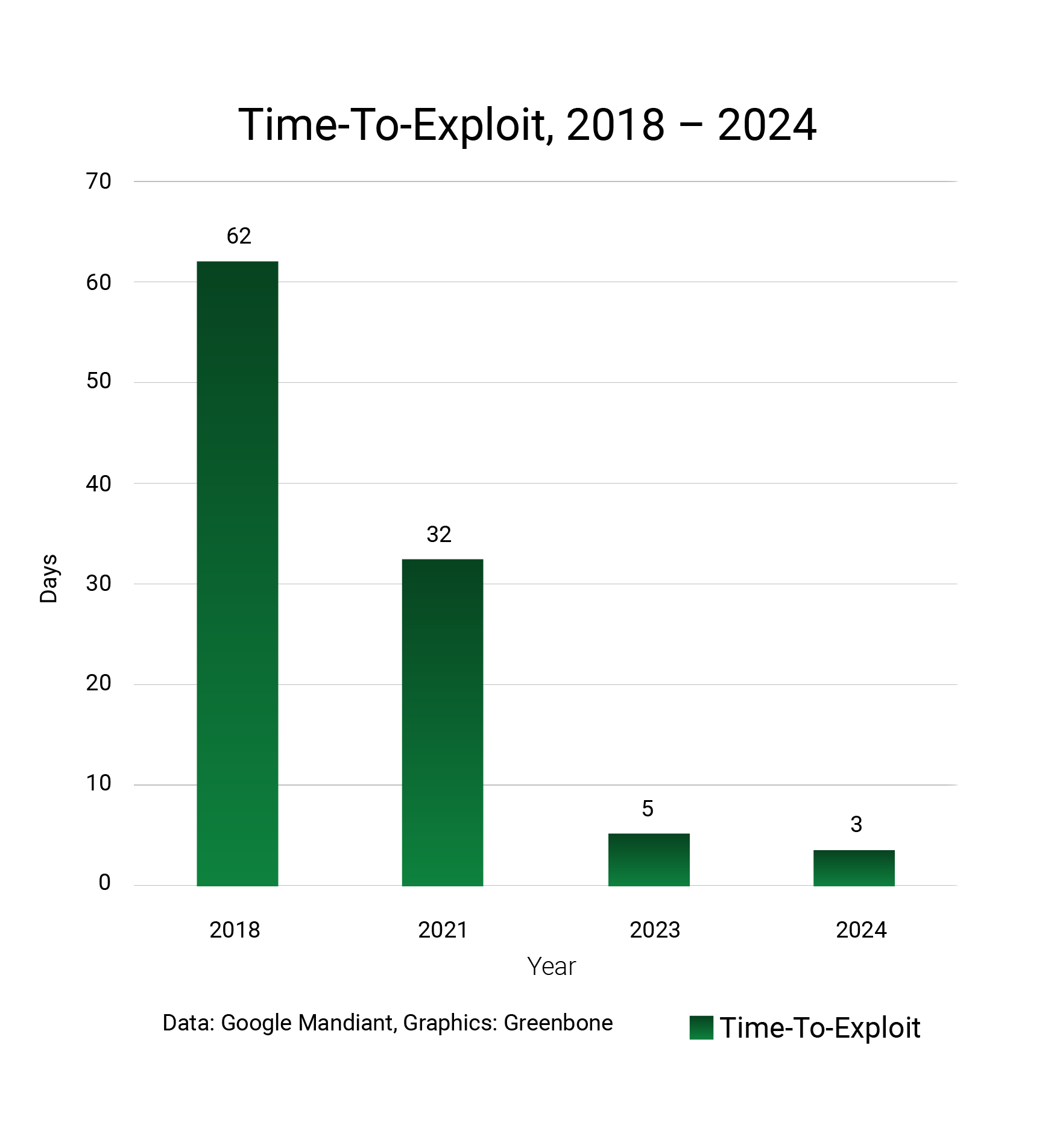

Wem sollten Sie vertrauen, wenn es darum geht, Ihre Organisation vor digitalen Bedrohungen zu schützen? Realität ist, dass eine hoch belastbare IT-Sicherheit aus einem Netzwerk starker Partnerschaften, tiefgreifender Verteidigungsmaßnahmen, mehrstufiger Sicherheitskontrollen und regelmäßiger Audits besteht. Diese Maßnahmen müssen kontinuierlich überwacht, gemessen und verbessert werden. Schwachstellenmanagement war zwar schon immer eine zentrale Instanz für die Sicherheit, ist aber dennoch ein sich schnell veränderndes Instrument. Im Jahr 2025 hat die kontinuierliche und priorisierte Eindämmung von Bedrohungen einen großen Einfluss auf die Schutzwirkung, da die Zeit immer kürzer wird, in der eine Sicherheitslücke von Angreifern ausgenutzt wird.

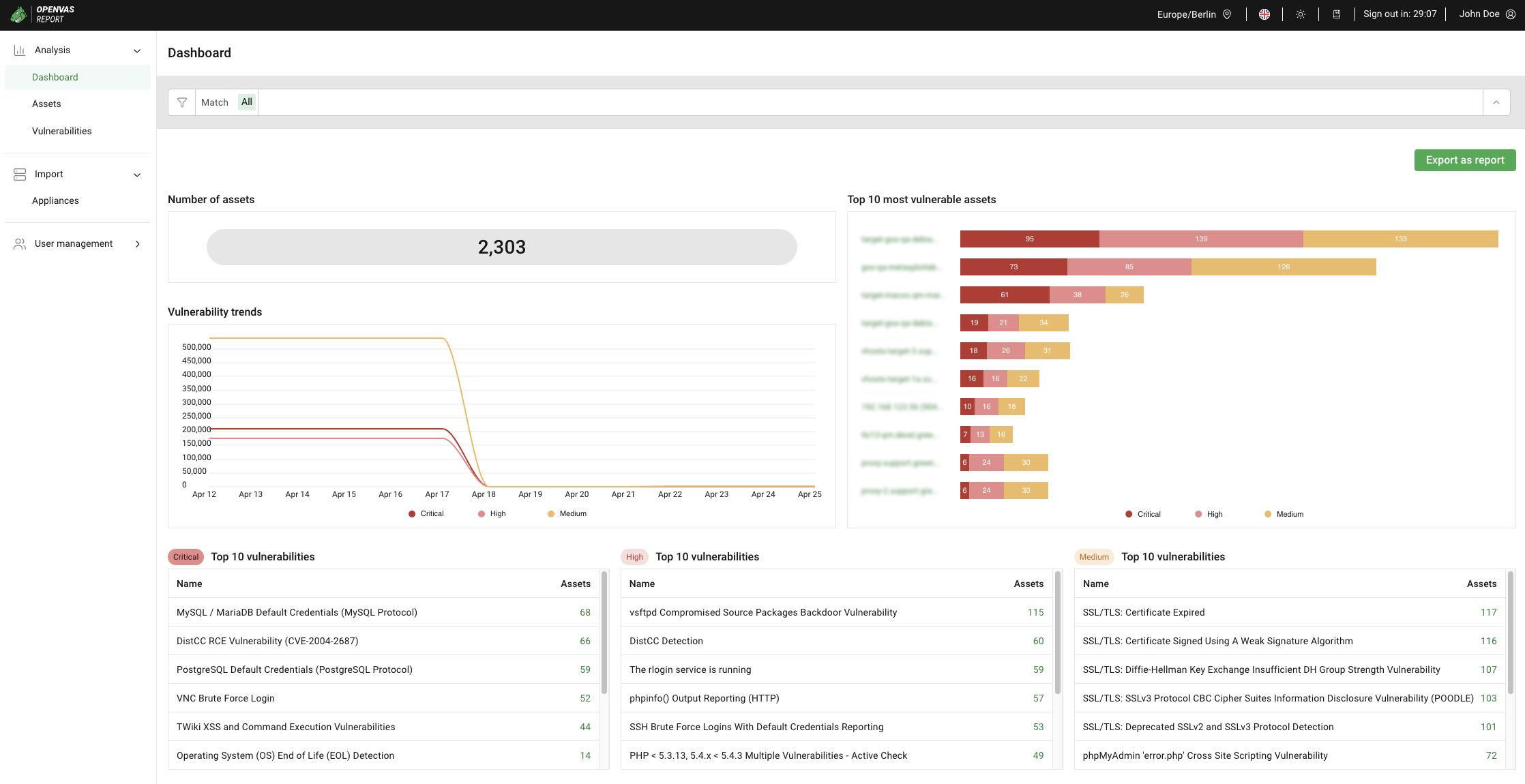

Im Threat Report vom März heben wir die Bedeutung des Schwachstellenmanagements und der branchenführenden Erkennungsrate von Greenbone hervor, indem wir die neuesten kritischen Bedrohungen untersuchen. Aber diese neuen Bedrohungen sind nur die Spitze des Eisbergs. Im März 2025 hat Greenbone 5.283 neue Schwachstellentests zum Enterprise Feed hinzugefügt. Sehen wir uns einige der wichtigen Erkenntnisse aus einer hochaktiven Bedrohungslandschaft an!

Einbruch ins US-Finanzministerium: Wie kam es dazu?

Ende Dezember 2024 gab das US-Finanzministerium bekannt, dass staatlich unterstützte chinesische Hacker sein Netzwerk angegriffen hatten. Daraufhin verhängte es Anfang Januar 2025 Sanktionen. Bei forensischen Untersuchungen stieß man auf einen gestohlenen BeyondTrust-API-Schlüssel als Ursache. Der Anbieter hat bestätigt, dass 17 weitere Kunden von diesem Fehler betroffen waren. Eingehendere Untersuchungen ergaben, dass der API-Schlüssel unter Ausnutzung einer Sicherheitslücke in einer Funktion zur Umgehung nicht vertrauenswürdiger Eingaben innerhalb von PostgreSQL gestohlen wurde.

Wenn eine ungültige zwei Byte lange UTF-8-Zeichenfolge an eine anfällige PostgreSQL-Funktion übermittelt wird, wird nur das erste Byte umgangen, sodass ein einfaches Anführungszeichen ohne Bereinigung durchgelassen wird, was zum Auslösen eines SQL-Injection-Angriffs [CWE-89] genutzt werden kann. Die ausnutzbaren Funktionen sind PQescapeLiteral(), PQescapeIdentifier(), PQescapeString() und PQescapeStringConn(). Alle Versionen von PostgreSQL vor 17.3, 16.7, 15.11, 14.16 und 13.19 sind betroffen, ebenso wie zahlreiche Produkte, die von diesen Funktionen abhängen.

CVE-2024-12356, (CVSS 9.8) und CVE-2024-12686, (CVSS 7.2) wurden für BeyondTrust Privileged Remote Access (PRA) und Remote Support (RS) herausgegeben, und CVE-2025-1094 (CVSS 8.1) befasst sich mit dem Fehler in PostgreSQL. Das Problem ist Gegenstand mehrerer nationaler CERT-Hinweise, darunter der deutsche BSI Cert-Bund (WID-SEC-2024-3726) und das kanadische Centre for Cybersecurity (AV25-084). Die Schwachstelle wurde in die Liste der bekannten ausgenutzten Schwachstellen (KEV) der CISA (Cybersecurity and Infrastructure Security Agency) aufgenommen, und es ist ein Metasploit-Modul verfügbar, das anfällige BeyondTrust-Produkte ausnutzt – was das Risiko noch erhöht. Greenbone kann die oben genannten CVEs (Common Vulnerabilities and Exposures) sowohl in BeyondTrust-Produkten als auch in PostgreSQL-Instanzen erkennen, die für CVE-2025-1094 anfällig sind.

Advanced: 3,1 Millionen Pfund Geldstrafe wegen fehlender technischer Kontrollen

Diesen Monat verhängte das britische Information Commissioner’s Office (ICO) eine Geldstrafe in Höhe von 3,07 Millionen Britische Pfund gegen die Advanced Computer Software Group Ltd. gemäß der britischen Datenschutz-Grundverordnung (GDPR) wegen Sicherheitsmängeln. Der Fall ist ein Beispiel dafür, wie der durch einen Ransomware-Angriff verursachte finanzielle Schaden durch behördliche Geldbußen noch weiter verschärft werden kann. Der ursprünglich vorgeschlagene Betrag war mit 6,09 Millionen Britische Pfund sogar noch höher. Da das Opfer jedoch nach dem Vorfall mit dem NCSC (National Cyber Security Centre), der NCA (National Crime Agency) und dem NHS (National Health Service) kooperierte, wurde eine freiwillige Einigung in Höhe von 3.076.320 Pfund genehmigt. Die Betriebskosten und Erpressungszahlungen wurden zwar nicht öffentlich bekannt gegeben, dürften aber die Gesamtkosten des Vorfalls um weitere 10 bis 20 Millionen Pfund erhöhen.

Advanced ist ein bedeutender IT- und Softwareanbieter für Gesundheitsorganisationen, darunter auch der NHS. Im August 2022 wurde Advanced kompromittiert. Angreifer verschafften sich Zugang zu seiner Tochtergesellschaft für Gesundheit und Pflege, was zu einem schweren Ransomware-Vorfall führte. Durch den Verstoß wurden kritische Dienste wie NHS 111 unterbrochen und das Gesundheitspersonal daran gehindert, auf personenbezogene Daten von 79.404 Personen zuzugreifen, darunter auch sensible Pflegeinformationen.

Das ICO kam zu dem Schluss, dass Advanced zum Zeitpunkt des Vorfalls über eine unvollständige MFA-Abdeckung verfügte, keine umfassenden Schwachstellen-Scans durchführte und über mangelhafte Patch-Management-Praktiken verfügte – Faktoren, die zusammengenommen ein Versäumnis bei der Umsetzung angemessener technischer und organisatorischer Maßnahmen darstellten. Organisationen, die sensible Daten verarbeiten, müssen Sicherheitskontrollen als nicht verhandelbar betrachten. Unzureichendes Patch-Management ist nach wie vor eine der am häufigsten ausgenutzten Sicherheitslücken in modernen Angriffsketten.

Doppelte Gefahr: Die kritische Rolle von Backups beim Schutz vor Ransomware

Backups sind die letzte Verteidigungslinie einer Organisation gegen Ransomware, und die meisten hochentwickelten APT-Akteure (Advanced Persistent Threat) sind dafür bekannt, dass sie die Backups ihrer Opfer ins Visier nehmen. Sind die Backups kompromittiert, ist es wahrscheinlicher, dass Lösegeldforderungen gestellt werden. Im Jahr 2025 könnte dies Verluste in Höhe von mehreren Millionen Dollar bedeuten. Im März 2025 wurden zwei neue massive Bedrohungen für Backup-Dienste aufgedeckt: CVE-2025-23120, eine neue kritische Sicherheitslücke in Veeam, wurde bekannt, und es wurden Kampagnen beobachtet, die auf CVE-2024-48248 in NAKIVO Backup & Replication abzielten. Betroffene Systeme sollten daher dringend identifiziert und gepatcht werden.

Im Oktober 2024 warnte unser Threat Report vor einer weiteren Schwachstelle in Veeam (CVE-2024-40711), die für Ransomware-Angriffe ausgenutzt wird. Insgesamt ist es für CVEs in Veeam Backup and Replication sehr wahrscheinlich, aktiv für PoC-Exploits (Proof of Concept) und Ransomware-Angriffe verwendet zu werden. Hier sind die Details zu beiden neu auftretenden Bedrohungen:

- CVE-2024-48248 (CVSS 8.6): Versionen von NAKIVO Backup & Replication vor 11.0.0.88174 ermöglichen nicht autorisierte Remote Code Execution (RCE) über eine Funktion namens getImageByPath, die das Lesen von Dateien remote ermöglicht. Dies schließt Datenbankdateien ein, die Klartext-Anmeldeinformationen für jedes System enthalten, mit dem NAKIVO eine Verbindung herstellt und es sichert. Eine vollständige technische Beschreibung und ein Proof of Concept sind verfügbar, weshalb diese Schwachstelle nun als aktiv ausgenutzt verfolgt wird.

- CVE-2025-23120 (CVSS 9.9): Angreifer mit Domain User Access können die Deserialisierung von manipulierten Daten via .NET-Remoting auslösen. Veeam versucht, gefährliche Typen über eine Blacklist einzuschränken, aber Forscher haben schon ausnutzbare Klassen entdeckt, die nicht auf der Liste stehen, etwa xmlFrameworkDs und BackupSummary. Diese erweitern die DataSet-Klasse von .NET – ein bekannter RCE-Vektor – und ermöglichen die Ausführung von beliebigem Code als SYSTEM auf dem Backup-Server. Der Fehler ist Gegenstand nationaler CERT-Warnmeldungen weltweit, darunter HK, CERT.be, and CERT-In. Veeam empfiehlt ein Upgrade auf Version 12.3.1, um die Schwachstelle zu beheben.

Greenbone kann anfällige NAKIVO- und Veeam-Instanzen erkennen. Unser Enterprise Feed verfügt über eine aktive Prüfung und Versionsprüfung für CVE-2024-48248 in NAKIVO Backup & Replication sowie über einen Remote-Versions-Check für den Softwarefehler in Veeam.

IngressNightmare: Unauthentifizierte Übernahme in 43 % der Kubernetes-Cluster

Kubernetes ist das weltweit beliebteste Tool zur Container-Orchestrierung in Unternehmen. Seine Ingress-Funktion ist eine Netzwerkkomponente, die den externen Zugriff auf Dienste innerhalb eines Clusters verwaltet, in der Regel HTTP- und HTTPS-Traffic. Eine Schwachstelle namens IngressNightmare hat schätzungsweise 43 % der Kubernetes-Cluster einem nicht authentifizierten Fernzugriff ausgesetzt – annähernd 6.500 Cluster, darunter auch Fortune-500-Unternehmen.

Die Ursache sind überzogene Standardberechtigungen [CWE-250] und uneingeschränkter Netzwerkzugang [CWE-284] im Ingress-NGINX-Controller-Tool, das auf dem NGINX Reverse Proxy basiert. IngressNightmare ermöglicht es Angreifern, die vollständige und unbefugte Kontrolle über Workloads, APIs oder sensible Daten in Multi-Tenant- und Produktiv-Clustern zu erlangen. Eine vollständige technische Analyse ist bei den Forschern von Wiz erhältlich, die darauf hinweisen, dass Kubernetes-Admission-Controller standardmäßig ohne Authentifizierung direkt zugänglich sind und Hackern eine attraktive Angriffsfläche bieten.

Der vollständige Angriffsverlauf, um eine beliebige RCE gegen eine betroffene K8-Instanz zu erreichen, erfordert die Ausnutzung von Ingress-NGINX; zunächst CVE-2025-1974 (CVSS 9.8), um eine binäre Datenlast als Anfragetext hochzuladen. Sie sollte größer als 8 KB sein, während ein Content-Length-Header angegeben wird, der größer als die tatsächliche Inhaltsgröße ist. Dadurch wird NGINX veranlasst, den Anfragetext als Datei zu speichern, und der falsche Content-Length-Header bedeutet, dass die Datei nicht gelöscht wird, da der Server auf weitere Daten wartet [CWE-459].

In der zweiten Phase dieses Angriffs müssen CVE-2025-1097, CVE-2025-1098 oder CVE-2025-24514 (CVSS 8.8) ausgenutzt werden. Diese CVEs versagen alle in ähnlicher Weise bei der ordnungsgemäßen Bereinigung von Eingaben [CWE-20], die an Admission Controller übermittelt werden. Ingress-NGINX konvertiert Ingress-Objekte in Konfigurationsdateien und validiert sie mit dem Befehl nginx -t, sodass Angreifer eine begrenzte Anzahl von NGINX-Konfigurationsanweisungen ausführen können. Forscher fanden heraus, dass das Modul ssl_engine so angestoßen werden kann, dass es die in der ersten Phase hochgeladene Binärnutzlast der gemeinsam genutzten Bibliothek lädt. Obwohl die Ausnutzung nicht trivial ist und noch kein öffentlicher PoC-Code existiert, werden erfahrene Bedrohungsakteure die technische Analyse leicht in effektive Exploits umwandeln können.

Das Canadian Centre for Cyber Security hat eine CERT-Empfehlung (AV25-161) für IngressNightmare herausgegeben. Die gepatchten Ingress-NGINX-Versionen 1.12.1 und 1.11.5 sind verfügbar, und Anwender sollten so schnell wie möglich upgraden. Wenn ein Upgrade des Ingress NGINX Controllers nicht sofort möglich ist, können vorübergehende Zwischenlösungen helfen, das Risiko zu verringern. Strenge Netzwerkrichtlinien können den Zugriff auf die Admission Controller eines Clusters einschränken, sodass nur der Kubernetes API Server zugänglich ist. Alternativ kann die Admission Controller-Komponente von Ingress-NGINX vollständig deaktiviert werden.

Greenbone ist in der Lage, IngressNightmare-Schwachstellen mit einem aktiven Test zu erkennen, der das Vorhandensein aller oben genannten CVEs [1][2] überprüft.

CVE-2025-29927: Next.js Framework unter Beschuss

Eine neue Schwachstelle in Next.js, CVE-2025-29927 (CVSS 9.4), wird aufgrund der Beliebtheit des Frameworks und der Einfachheit der Ausnutzung als hohes Risiko eingestuft [1][2]. Das Risiko wird dadurch erhöht, dass Exploit Code als PoC öffentlich verfügbar ist und Forscher von Akamai bereits aktive Scans beobachtet haben, die das Internet nach anfälligen Apps durchsuchen. Mehrere nationale CERTs (Computer Emergency Response Teams) haben Warnmeldungen zu diesem Problem herausgegeben, darunter CERT.NZ, Australian Signals Directorate (ASD), das deutsche BSI Cert-Bund (WID-SEC-2025-062) und das kanadische Centre for Cyber Security (AV25-162).

Next.js ist ein React-Middleware-Framework für die Erstellung von Full-Stack-Webanwendungen. Middleware bezieht sich auf Komponenten, die zwischen zwei oder mehr Systemen sitzen und die Kommunikation und Orchestrierung übernehmen. Bei Webanwendungen wandelt Middleware eingehende HTTP-Anfragen in Antworten um und ist oft auch für die Authentifizierung und Autorisierung verantwortlich. Aufgrund von CVE-2025-29927 können Angreifer die Authentifizierung und Autorisierung der Next.js-Middleware umgehen, indem sie einfach einen schädlichen HTTP-Header setzen.

Wenn die Verwendung von HTTP-Headern für die Verwaltung des internen Prozessablaufs einer Webanwendung eine schlechte Idee zu sein scheint, ist CVE-2025-29927 der Beweis dafür. Da benutzerseitige Header nicht korrekt von internen Headern unterschieden wurden, sollte diese Schwachstelle den Status von eklatanter Fahrlässigkeit erhalten. Angreifer können die Authentifizierung umgehen, indem sie einfach den Header „x-middleware-subrequest“ zu einer Anfrage hinzufügen und ihn mit mindestens so vielen Werten wie der MAX_RECURSION_DEPTH (5) überladen. Zum Beispiel:

„x-middleware-subrequest: middleware:middleware:middleware:middleware:middleware“

Der Fehler wurde in den Next.js-Versionen 15.2.3, 14.2.25, 13.5.9 und 12.3.5 behoben. Benutzer sollten den Upgrade-Leitfaden des Anbieters befolgen. Wenn ein Upgrade nicht möglich ist, wird empfohlen, den Header „x-middleware-subrequest“ aus den HTTP-Anfragen zu filtern. Greenbone ist in der Lage, anfällige Instanzen von Next.js mit einer aktiven Überprüfung und einer Versionsprüfung zu erkennen.

Zusammenfassung

Die Bedrohungslandschaft im März 2025 war geprägt von anfälligen und aktiv ausgenutzten Backup-Systemen, unverzeihlich schwacher Authentifizierungslogik, hohen Bußgeldern und zahlreichen anderen kritischen Software-Schwachstellen. Vom Angriff auf das US-Finanzministerium bis hin zu den Folgen der Ransomware Advanced ist das Thema klar: Vertrauen fällt nicht vom Himmel. Die Widerstandsfähigkeit gegenüber Cyberkriminalität muss verdient werden; sie muss durch mehrstufige Sicherheitskontrollen gefestigt und durch Verantwortlichkeit untermauert werden.

Greenbone spielt weiter eine entscheidende Rolle mit der Bereitstellung zeitnaher Erkennungstests für neu auftretende Bedrohungen und standardisierter Compliance-Audits, die eine Vielzahl von Unternehmensarchitekturen unterstützen. Organisationen, die der Cyberkriminalität immer einen Schritt voraus sein wollen, müssen ihre Infrastruktur proaktiv scannen und Sicherheitslücken schließen, sobald sie auftreten.