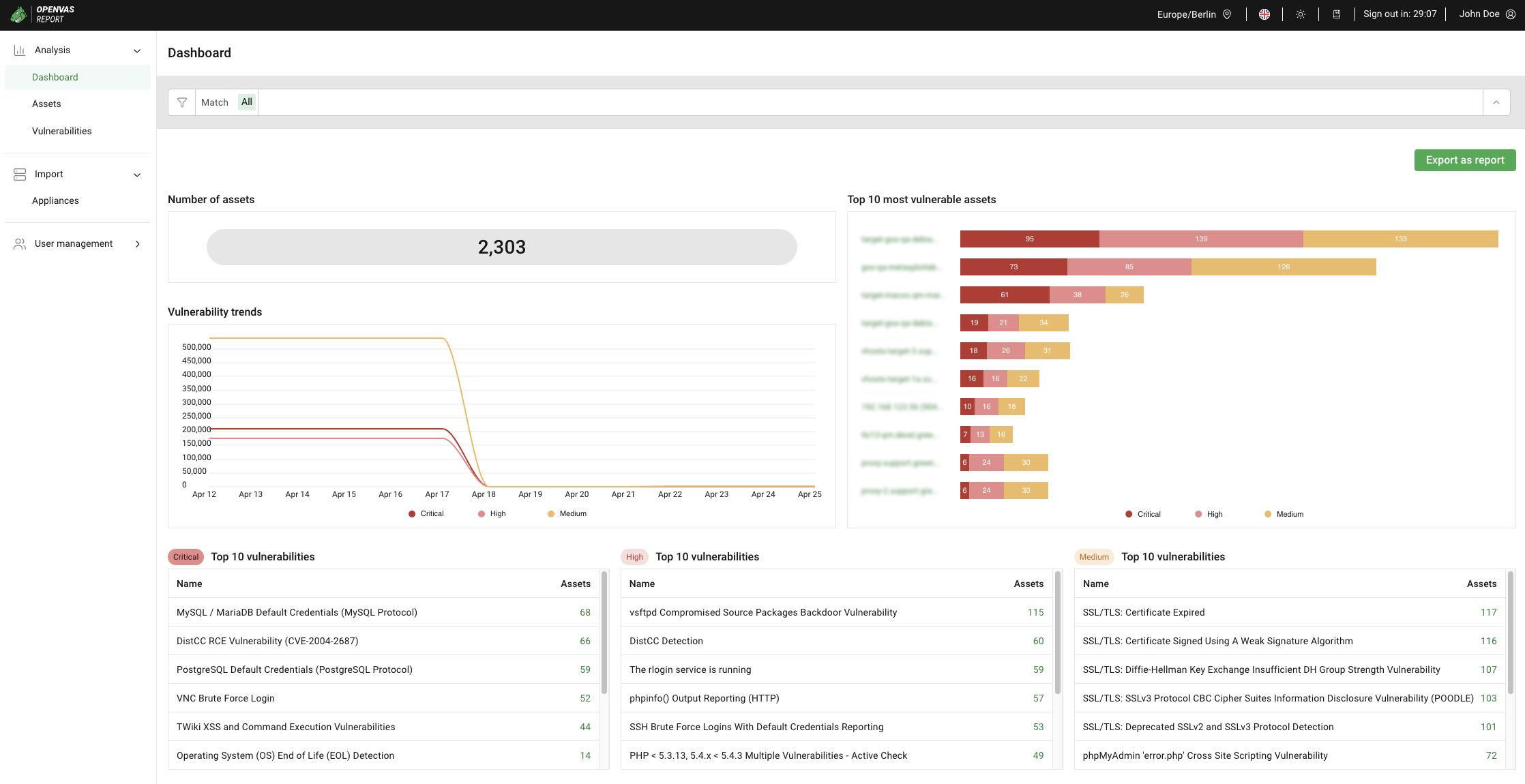

Der Mai 2025 war ein ereignisreicher Monat für Cybersecurity-Nachrichten, darunter mehrere große Sicherheitsverletzungen und neue kritische Schwachstellen. Der Greenbone-Blog hat bereits über einige wichtige Ereignisse berichtet, z. B. über neue, aktiv ausgenutzte Sicherheitslücken in SAP Netweaver, Commvault Command Center und Ivanti EPMM. Insgesamt wurden dem CVE-Programm (Common Vulnerabilities and Exposures) von MITRE 4.014 neue Schwachstellen hinzugefügt. Greenbone fügte dem Enterprise Feed über 2.500 neue Schwachstellentests hinzu, von denen viele mehrere CVEs erkennen können.

Im Threat Report für Mai 2025 stellen wir einige der riskantesten neuen CVEs vor, die in diesem Monat veröffentlicht wurden. Außerdem gehen wir auf eine staatlich unterstützte Cyber-Kampagne ein, die sich auf Technologieunternehmen auf der ganzen Welt auswirkt, und untersuchen, wie KI das Cyber-Risiko durch intelligente Automatisierung auf allen Stufen der Cyber-Kill-Chain erhöhen kann.

Der unvermeidliche, KI-gestützte Angriffszyklus: hacken, reinigen, wiederholen

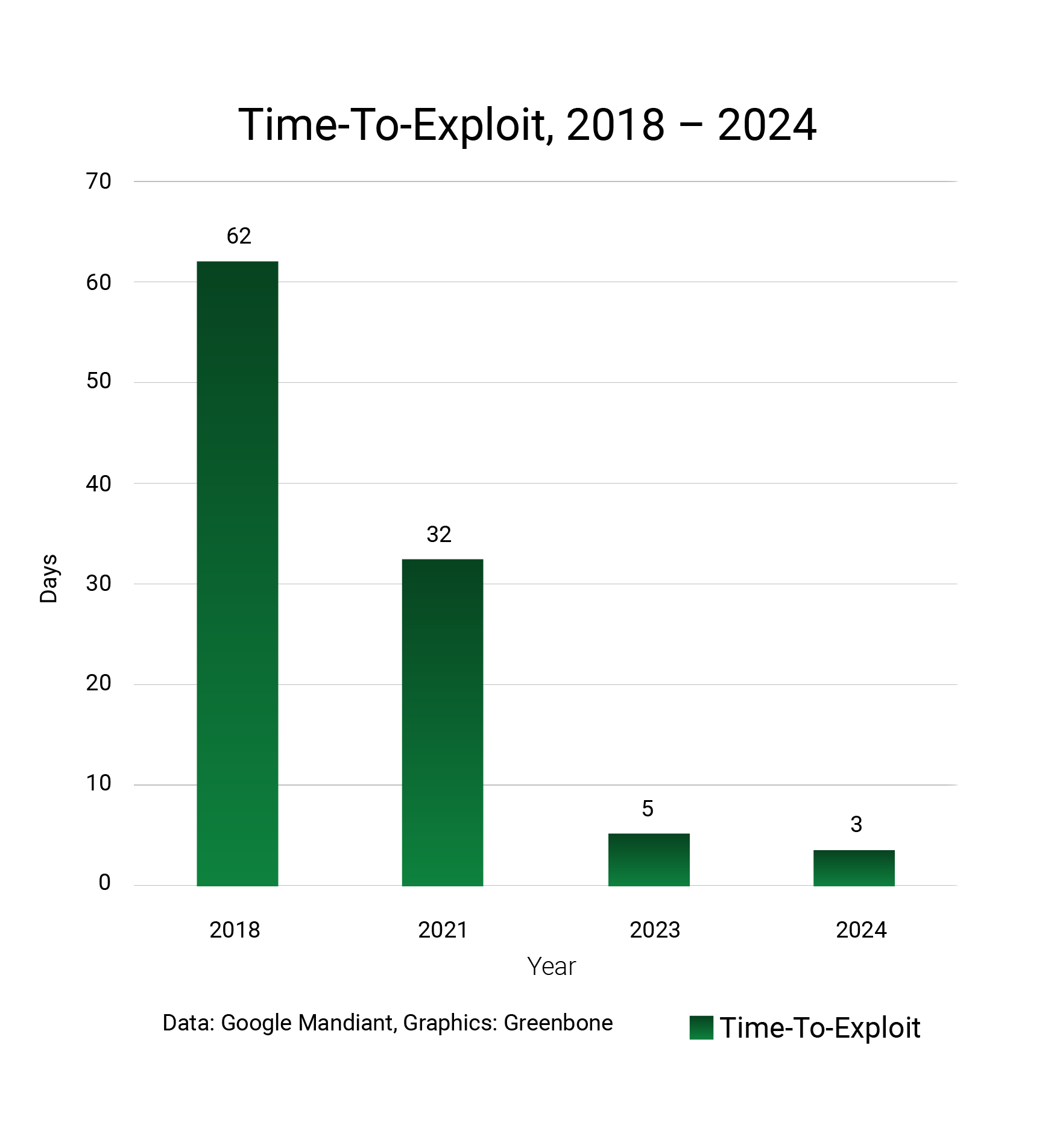

KI ist heute ein Multiplikator im Lebenszyklus von Cyberangriffen. Bedrohungsakteure nutzen KI auf zwei grundlegende Arten: Sie beschleunigen die Umwandlung von öffentlichem Wissen über Schwachstellen in Exploit-Tools und sie erstellen überzeugendere Social-Engineering-Inhalte. Forschende haben eine lange Liste weiterer Fähigkeiten vorgeschlagen, die KI weiter optimieren kann, darunter die Automatisierung von Angriffen beim ersten Zugang und Command-and-Control-Verfahren (C2).

Selbst ohne KI können erfahrene Hacker innerhalb weniger Minuten nach dem ersten Zugang sensible Informationen herausfiltern. Wenn LAN-seitig im Netzwerk eines Opfers erhebliche Schwachstellen bestehen, ist das manuelle Einbringen von Ransomware ein Kinderspiel. Im Jahr 2017 hat WannaCry gezeigt, dass Ransomware-Angriffe automatisiert und sogar wie Würmer genutzt werden können, die sich autonom zwischen Systemen bewegen.

Laut dem jüngsten Gen Threat Report von Norton hat der Datendiebstahl im ersten Quartal 2025 um 186 % zugenommen. Wie im Threat Report vom April 2025 beschrieben, sind die Sammelklagen im Zusammenhang mit Datendiebstahl innerhalb von sechs Jahren um 1.265 % rasant gestiegen. Wenn die Cyber-Hygiene eines Opfers nicht regelkonform ist, sind Vergleiche in Millionenhöhe die Regel. Allein die Top 10 der Sammelklagen wegen Datenschutzverletzungen beliefen sich im Jahr 2023 auf über 515 Millionen US-Dollar, wobei der größte Vergleich mit 350 Millionen US-Dollar T-Mobile betraf. Die gestohlenen Daten werden oft im Dark Web verkauft und dienen als Treibstoff für weitere Cyberangriffe. Wir müssen davon ausgehen, dass KI in naher Zukunft in allen Phasen der Cyber-Kill-Chain vollständige Autonomie erreichen wird, was zu einem autonomen Teufelskreis aus hacken, reinigen und wiederholen führen wird.

Russischer GRU nimmt Logistik- und Technologieunternehmen ins Visier

Die CISA (Cybersecurity and Infrastructure Security Agency) und Verteidigungseinrichtungen aus neun anderen Ländern haben vor einer auf Cyberspionage ausgerichteten Kampagne gewarnt, die vom 85. Main Special Service Center (85. GTsSS) des russischen Generalstabs (GRU), der militärischen Einheit 26165, durchgeführt wird. Diese ist unter verschiedenen Decknamen bekannt, darunter die bekannten FancyBear und APT28.

Der vollständige Bericht beschreibt detailliert die Taktiken, Techniken und Verfahren (TTP), die bei der Kampagne zum Einsatz kamen, darunter Reconnaissance [TA0043], Brute-Force-Angriffe [T1110.003] und Spearphishing zur Erlangung von Zugangsdaten sowie zur Verbreitung von Malware [T1566], die Ausnutzung von Vertrauensverhältnissen, um Zugang zu erlangen [T1199], Proxy-Angriffe über kompromittierte Geräte [T1665] und die Ausnutzung bekannter Softwareschwachstellen – sowohl für den Erstzugang [T1190], als auch für die Ausweitung von Berechtigungen [T1068]. Die schiere Vielfalt der Angriffstechniken deutet auf eine hochentwickelte Bedrohung hin.

Die Kampagne zielt auf eine breite Palette von SOHO-Geräten (Small Office/Home-Office), Microsoft Outlook, RoundCube Webmail und WinRAR sowie auf nicht veröffentlichte CVEs in anderen, vom Internet aus zugänglichen Infrastrukturen, einschließlich Unternehmens-VPNs und SQL-Injection-Fehlern. Greenbone enthält Erkennungstests für alle im Bericht genannten CVEs. Zu diesen CVEs gehören:

- CVE-2023-23397 (CVSS 9.8): Eine Schwachstelle für die Ausweitung von Privilegien in Microsoft Outlook, die die Wiedergabe von erfassten Net-NTLMv2-Hashes ausnutzt.

- CVE-2020-12641 (CVSS 9.8): Ermöglicht Angreifenden die Ausführung von beliebigem Code über Shell-Metazeichen in einer Roundcube-Webmail-Konfigurationseinstellung für `im_convert_path` oder `im_identify_path`.

- CVE-2020-35730 (CVSS 5.0): Ein XSS-Fehler in Roundcube Webmail über eine einfache Text-E-Mail-Nachricht, die eine JavaScript-Link-Referenz enthält.

- CVE-2021-44026 (CVSS 6.1): Eine SQL-Injection-Sicherheitslücke in Roundcube über die Suche oder `search_params`.

- CVE-2023-38831 (CVSS 7.8): Ermöglicht Angreifenden die Ausführung von beliebigem Code, wenn Nutzende versuchen, eine gutartige Datei innerhalb eines ZIP-Archivs anzuzeigen.

DragonForce Ransomware breitet die Schwingen aus

DragonForce entstand Mitte 2023 und wandelte sich von einem Hacktivisten-Kollektiv zu einem finanziell motivierten RaaS-Unternehmen (Ransomware-as-a-Service). Im Jahr 2025 hat sich DragonForce als eine der größten Bedrohungen im Ransomware-Ökosystem etabliert.

DragonForce-Ransomware-Angriffe betrafen die folgenden Länder:

- Vereinigten Staaten – 43 bestätigte Vorfälle

- das Vereinigte Königreich – einschließlich der jüngsten Einbrüche bei Marks & Spencer, Co-op und Harrods im Mai 2025

- Saudi-Arabien – ein Datenleck bei einer großen Baufirma in Riad

- Australien – z. B. Yakult Australia

- Singapur – Coca-Cola-Geschäfte

- Palau – ein Einbruch in die Regierung im März 2024

- Kanada – unter den fünf am häufigsten angegriffenen Ländern

- Indien, das insbesondere im letzten Monat ebenfalls verstärkt ins Visier genommen wurde.

Zu den Kampagnen gehörte die Ausnutzung von SimpleHelp Remote Monitoring and Management (RMM) [1], Confluence Server und Data Center [2], Log4Shell (auch bekannt als Log4J), Microsoft Windows-Schwachstellen sowie verschiedener Schwachstellen in Ivanti-Produkten [3]. Greenbone bietet mehrere aktive Prüf- und Versionserkennungstests für alle in DragonForce-Kampagnen identifizierten CVEs.

Die Ausnutzung der folgenden Schwachstellen durch DragonForce sind bestätigt:

- CVE-2024-57727, CVE-2024-57728 und CVE-2024-57726 mit Auswirkungen auf SimpleHelp RMM

- CVE-2024-21887, CVE-2024-21893 und CVE-2023-46805 mit Auswirkungen auf Ivanti Connect Secure und Policy Secure

- CVE-2024-21412 (CVSS 8.1) mit Auswirkungen auf das Betriebssystem Microsoft Windows

- CVE-2022-26134 (CVSS 9.8) mit Auswirkungen auf Atlassian Confluence Server und Data Center

- CVE-2021-44228 (CVSS 10) (Log4J, Log4Shell) mit Auswirkungen auf das Java-Paket `log4j-core`

Im Einklang mit der Angriffsstrategie anderer bekannter Ransomware-Akteure ist bekannt, dass DragonForce neben dem Ausnutzen von Schwachstellen, die für die Öffentlichkeit zugänglich sind, auch andere Techniken einsetzt. Dazu zählen unter anderem Phishing-E-Mails, Diebstahl von Credentials, Brute-Force- und Credential-Stuffing-Angriffe auf exponierte Dienste sowie Remote-Management-Tools (RMM) wie AnyDesk, Atera und TeamViewer für Persistenz und laterale Bewegungen. Daher benötigen Unternehmen umfassende Cybersicherheitsprogramme, die Schulungen zur Sensibilisierung der Nutzenden umfassen, um Social-Engineering-Angriffe zu verhindern sowie regelmäßige Penetrationstests, um reale gegnerische Aktivitäten zu simulieren.

CVE-2025-32756: Stack-basierte Buffer-Owerflow-Schwachstelle in mehreren Fortinet-Produkten

CVE-2025-32756 (CVSS 9.8), veröffentlicht am 13. Mai 2025, ist eine kritische, Stack-basierte Buffer-Overflow-Schwachstelle [CWE-12], die mehrere Fortinet-Produkte betrifft. Die Schwachstelle ermöglicht entfernten, nicht authentifizierten Angreifenden die Ausführung von beliebigem Code über manipulierte HTTP-Cookies. Sie wird aktiv ausgenutzt – in erster Linie gegen FortiVoice-Systeme – und steht in Verbindung mit Angriffen, bei denen Malware eingesetzt wird, Anmeldedaten mithilfe von Cron-Jobs gestohlen und Netzwerke ausgekundschaftet werden. Details zum Proof-of-Concept sind öffentlich verfügbar, und es wurde eine vollständige technische Analyse veröffentlicht, die den Risikofaktor erhöht.

Fortinet-Schwachstellen haben eine historisch hohe Konversionsrate für Ransomware-Angriffe. Seit Ende 2021 wurden insgesamt 18 Schwachstellen in Fortinet-Produkten in die KEV-Liste (Known Exploited Vulnerabilities) der CISA aufgenommen – 11 davon werden bekanntermaßen von Ransomware-Betreibern ausgenutzt. Neben der CISA haben auch mehrere andere nationale CERT-Einrichtungen Warnungen herausgegeben, darunter das CERT-EU, das Centre for Cybersecurity Belgium (CCB) und das deutsche CERT-BUND.

Die Ursache ist eine fehlende Längen-Überprüfung in der Funktion `cookieval_unwrap()` von libhttputil.so. Ein bösartiger AuthHash-Cookie kann den Speicher so beschädigen, dass die Rücksprungadresse kontrolliert werden kann, sodass ausführbare Dateien auf Prozessebene manipuliert werden können. Der Greenbone Enterprise Feed bietet einen Schwachstellentest zur Erkennung betroffener Produkte und fast 1.000 weitere Tests zur Erkennung anderer Schwachstellen in Fortinet-Produkten.

CVE-2025-32756 betrifft Dutzende von Firmware-Versionen diverser FortiNet Produkte, darunter:

- FortiVoice (6.4.0 – 7.2.0)

- FortiMail (7.0.0 – 7.6.2)

- FortiNDR (1.1-7.6.0)

- FortiRecorder (6.4.0 – 7.2.3)

- alle Versionen von FortiCamera 1.1 und 2.0 sowie 2.1.0 – 2.1.3

Fortinet rät, sofort auf die neuesten korrigierten Versionen zu aktualisieren. Wenn ein Patch nicht möglich ist, sollten Nutzende die HTTP/HTTPS-Admin-Schnittstelle deaktivieren, um erfolgreiche Angriffe zu verhindern.

Drei SysAid-Schwachstellen jetzt mit CVEs und öffentlichen PoCs

Im Mai wurden drei Schwachstellen mit kritischem Schweregrad bekannt, die die On-Premises SysAid IT Service Management (ITSM)-Plattform betreffen und die so miteinander verkettet werden können, dass unauthentifizierte Remote Code Execution (RCE) möglich ist. Vollständige technische Details und ein Proof-of-Concept (PoC) wurden von watchTowr veröffentlicht. In Anbetracht der Tatsache, dass SysAid-Schwachstellen in der Vergangenheit bereits von Ransomware-Betreibern angegriffen wurden, sind diese Schwachstellen besonders risikoreich.

CVE-2025-2775, CVE-2025-2776 und CVE-2025-2777 (jeweils CVSS 9.3) sind nicht authentifizierte XML External Entity (XXE) [CWE-611]-Schwachstellen in den Funktionen Checkin, Server URL bzw. lshw. Sie alle ermöglichen die Übernahme eines Administrationskontos und das Lesen beliebiger Dateien auf dem System des Opfers. SysAid On-Prem Versionen ≤ 23.3.40 sind betroffen. Bemerkenswert ist, dass die Fehler vom Hersteller im März zwar gepatcht, aber keine CVE-IDs reserviert oder ausgegeben wurden. Diese Art von Szenario trägt zu einer undurchsichtigen Bedrohungslandschaft für Software-Anwendende bei, was die Transparenz verringert und das operative Schwachstellenmanagement erschwert. Greenbone bietet Erkennungstests für alle oben genannten CVEs.

SysAid ist weltweit vertreten mit über 10.000 Kunden in 140 Ländern, darunter Unternehmen wie Coca-Cola, Panasonic, Adobe und LG. Im Vergleich zu größeren Wettbewerbern wie ServiceNow oder Jira Service Management hat SysAid zwar einen geringeren Anteil am ITSM-Markt, bleibt aber dennoch eine beliebte Lösung für mittelständische Unternehmen.

CVSS 10 in Cisco IOS XE Wireless Controller

CVE-2025-20188 ist eine neue Sicherheitslücke mit kritischem Schweregrad (CVSS 10), die im Mai 2025 veröffentlicht wurde. Die Flaggschiff-Plattform von Cisco, die Catalyst 9800-Serie, ist von CVE-2025-20188 betroffen. Es ist zwar noch nicht bekannt, ob die Schwachstelle aktiv ausgenutzt wird, aber es ist schon jetzt ein vollständiger technischer Überblick verfügbar, der weniger erfahrenen Bedrohungsakteuren einen Vorsprung verschafft.

Die Hauptursache der Schwachstelle ist ein fest einprogrammiertes JSON-Web-Token (JWT), das es Angreifenden ermöglichen könnte, Dateien hochzuladen, Path-Traversal-Angriffe und beliebige Befehle mit Root-Privilegien über speziell gestaltete HTTP-Anfragen auszuführen. Insbesondere werden hartcodiertes Fallback-Secret – der String `notfound` – verwendet, um die Authentizität eines JWTs zu überprüfen, wenn `/tmp/nginx_jwt_key` nicht vorhanden ist.

Obwohl dieser Key zu bestimmten Zeiten generiert werden kann, z. B. wenn sich ein Administrator bei der Verwaltungskonsole anmeldet, kann er gelegentlich fehlen, z. B. unmittelbar nach einem Neustart des Geräts oder eines Dienstes.

Außerdem betrifft die Schwachstelle nicht alle HTTP-Endpunkte, sondern nur die Out-of-Band Access Point (AP) Image Download-Funktion der Cisco IOS XE Software für WLAN-Controller (WLCs). Während Cisco in einem Sicherheitshinweis behauptet, dass dieser Dienst nicht standardmäßig aktiviert ist, fanden Horizon.ai-Forschende heraus, dass er es doch war. Daher gibt es zwar mehrere Bedingungen, die für die Ausnutzbarkeit von CVE-2025-20188 benötigt werden, aber wenn diese Bedingungen gegeben sind, ist die Ausnutzung trivial und betrifft wahrscheinlich viele Unternehmen.

Cisco hat einen Sicherheitshinweis veröffentlicht, der den betroffenen Nutzenden rät, entweder auf die gepatchte Version zu aktualisieren oder den Out-of-Band AP Image Download zu deaktivieren. Der Greenbone Enterprise Feed enthält einen Versionserkennungstest zur Identifizierung betroffener Geräte und zur Überprüfung der Patch-Level.

Zusammenfassung

Der Mai 2025 brachte eine Flut von kritischen Schwachstellen, größeren Sicherheitsverletzungen und eskalierenden Aktivitäten von Nationalstaaten. Es ist wichtig, sich vor Augen zu halten, dass KI-gestützte Angriffszyklen zur Realität werden. Die chaotische und dringliche Cybersicherheitslandschaft wird sich in absehbarer Zeit nicht entspannen.

Neue, aktiv ausgenutzte Schwachstellen in Cisco-, Fortinet- und SysAid-Produkten zwingen die Unternehmen dazu, wachsam zu sein und kontinuierliche Erkennungsmaßnahmen mit anschließender Priorisierung und Schadensbegrenzung durchzuführen.

Die Greenbone-Abdeckung für Unternehmen hilft Sicherheitsteams, Schwachstellen zu erkennen, die Bedrohungsakteure finden können, um in einer sich schnell verändernden Bedrohungslandschaft die Nase vorn zu haben.