Mithilfe der Greenbone-Produkte können bekannte Schwachstellen in einer IT-Infrastruktur aufgespürt werden, um sie anschließend zu beseitigen. Den Schweregrad einer Schwachstelle zu bewerten, ist ein essenzielles Hilfsmittel, um die nachfolgenden Beseitigungsmaßnahmen zu planen und zu priorisieren. CVSS bietet solch eine Bewertung nach einem Kennzahlensystem. Seit 2021 unterstützen die aktuellen Greenbone-Lösungen auch die CVSS-Versionen 3.0 und 3.1. Zur selben Zeit hat Greenbone begonnen, alle Schwachstellentests, für die eine entsprechende Bewertung verfügbar ist, mit dieser zu versehen. Seit Oktober 2021 ist diese Arbeit nun abgeschlossen und es gibt – soweit möglich – eine vollständige CVSSv3x-Abdeckung in den Greenbone-Feeds.

Hilfreiche Schweregrad-Kennzahlen

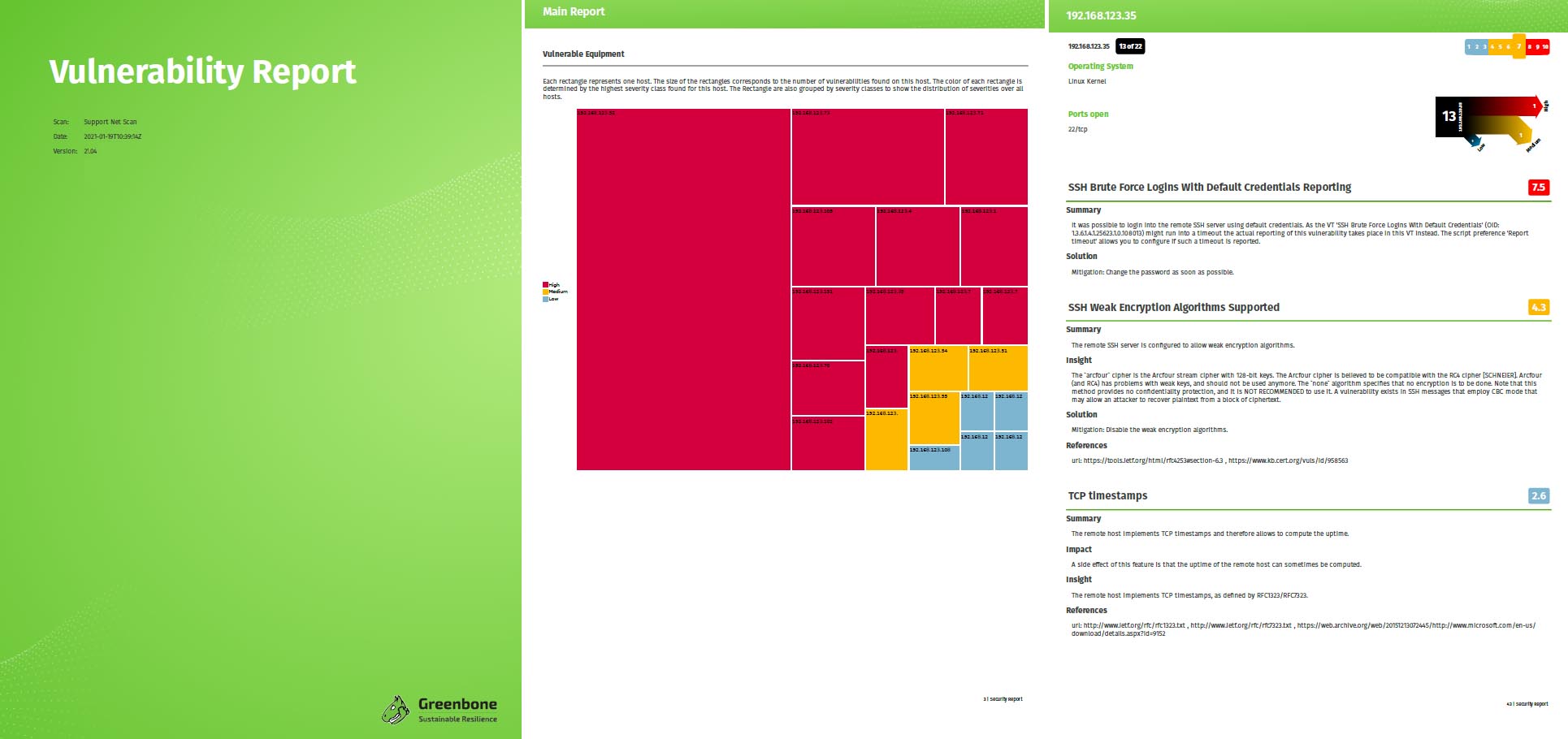

Jeder Cyber-Angriff benötigt eine Schwachstelle, um erfolgreich zu sein. Die meisten Schwachstellen, nämlich 999 von 1.000, sind bereits seit über einem Jahr bekannt und können daher proaktiv aufgedeckt und beseitigt werden. Zur Erkennung kommt dabei ein Greenbone-Schwachstellenscanner zum Einsatz, welcher die bekannten Schwachstellen in einer IT-Infrastruktur aufspürt.

Werden Schwachstellen aufgedeckt, können sie anschließend mit den unterschiedlichsten Maßnahmen beseitigt werden. Die am dringendsten zu beseitigenden Schwachstellen sind die, die ein kritisches Risiko für das IT-System darstellen. Für die Auswahl der Maßnahmen und der Reihenfolge, wird eine Priorisierung benötigt.

Zur Priorisierung ist der Schweregrad ein essenzielles Mittel. Wie Schwachstellen aber überhaupt einen Schweregrad erhalten und wie dieser berechnet wird, schauen wir uns hier einmal genauer an.

Wie Bewertungen des Schweregrads entstehen

In der Vergangenheit entdeckten und meldeten unterschiedliche Organisationen und Security-Research-Teams Schwachstellen zur gleichen Zeit und benannten diese mit unterschiedlichen Namen. Dies führte dazu, dass die gleiche Schwachstelle von z. B. mehreren Scannern unter unterschiedlichen Namen gemeldet wurde, was die Kommunikation und den Vergleich der Ergebnisse erschwerte.

Um das zu beheben, gründete MITRE das Projekt „Common Vulnerabilities and Exposures“ (CVE). Jeder Schwachstelle erhielt als zentrale Referenz eine eindeutige Kennzeichnung, die aus dem Veröffentlichungsjahr und einer einfachen Nummer besteht. Die CVE-Datenbank wird genutzt, um Schwachstellen-Datenbanken mit anderen Systemen zu verbinden und den Vergleich von Sicherheitswerkzeugen und -diensten zu ermöglichen.

CVEs enthalten somit keine detaillierten, technischen Informationen oder Informationen bezüglich der Risiken, Auswirkungen oder Beseitigung einer Schwachstelle. In manchen Fällen ist die Version hinterlegt, in der die Schwachstelle beseitigt wurde.

Nähere Informationen zu einer Schwachstelle finden sich in der National Vulnerability Database (NVD). Die NVD – ein Datenspeicher für das Schwachstellenmanagement der US-Regierung – ergänzt die CVEs mit Informationen bezüglich der Beseitigung, den möglichen Auswirkungen, den betroffenen Produkten und auch dem Schweregrad einer Schwachstelle.

Wie berechnet sich der Schweregrad einer Schwachstelle?

Um die Bewertung von Schwachstellen zu ermöglichen, wurde das Common Vulnerability Scoring System (CVSS) entwickelt. Das CVSS ist ein Industriestandard zum Beschreiben der Schweregrade von Sicherheitsrisiken in IT-Systemen. Es wurde von der CVSS Special Interest Group (CVSS-SIG) des Forum of Incident Response and Security Teams (FIRST) entwickelt. Die neueste CVSS-Version ist 3.1.

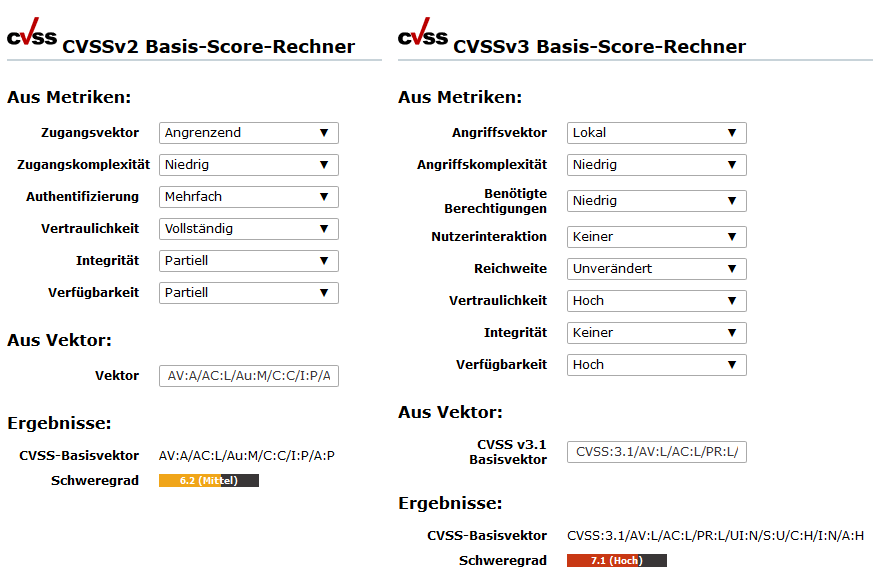

Der CVSS-Score bewertet Schwachstellen hinsichtlicht verschiedener Kritierien, sogenannter „Metrics“: Base-Score-Metrics, Temporal-Score-Metrics und Environmental-Score-Metrics.

- Base-Score-Metrics: Die Base-Score-Metrics stellen die grundlegenden Merkmale einer Schwachstelle dar, die unabhängig von der Zeit und der IT-Umgebung sind: Wie gut lässt sich die Schwachstelle ausnutzen und welche Auswirkungen hat dies?

- Temporal-Score-Metrics: Die Temporal-Score-Metrics stellen Eigenschaften dar, die sich über die Zeit ändern können, aber in unterschiedlichen IT-Umgebungen gleich sind. So würde beispielsweise das Bereitstellen eines Patches durch das bereitstellende Unternehmen den Score senken.

- Environmental-Score-Metrics: Die Environmental-Score-Metrics stellen die Merkmale dar, die für eine spezifische IT-Umgebung gelten. Relevant sind hierbei, wie gut die betroffene Organisation erfolgreiche Angriffe abfangen können oder welchen Stellenwert ein bestimmtes angreifbares System innerhalb der IT-Infrastruktur hat.

Da im Allgemeinen lediglich die Base-Score-Metrics aussagekräftig sind und dauerhaft bestimmt werden können, werden in der Regel nur diese veröffentlicht und genutzt.

CVSSv3.0/v3.1-Unterstützung seit GOS 21.04

Seit GOS 21.04, welches im April 2021 veröffentlich wurde, werden auch die Versionen 3.0 und 3.1 von CVSS unterstützt. Zwar enthalten einige CVEs – und somit auch die zugehörigen Schwachstellentests – weiterhin CVSS-Daten der Version 2, allerdings betrifft dies hauptsächlich ältere CVEs aus dem Jahr 2015 und früher, für die in der NVD noch keinen CVSS-v3.0/v3.1-Score hinterlegt sind.

Blicken wir auf die größten Änderungen, die die Versionen 3.0 und 3.1 beinhalten.

Im Vergleich zu CVSS Version 2.0 wurden in Version 3.0 zwar die Hauptgruppen der Metrics – Base, Temporal und Environmental – beibehalten, aber neue Kriterien hinzugefügt. Beispielsweise die Metrics „Scope (S)“, was angibt, ob eine Schwachstelle auch andere Bestandteile eines IT-Netzwerks beeinträchtigen kann und „User Interaction (UI)“.

Auch wurden einige bereits vorhandene Kriterien durch neuere ersetzt: so wurde „Authentication (Au)“ zu „Privileges Required (PR)“. Gemessen wird nicht mehr, wie oft sich Angreifende bei einem System authentifizieren müssen, sondern welches Zugriffslevel für einen erfolgreichen Angriff notwendig ist.

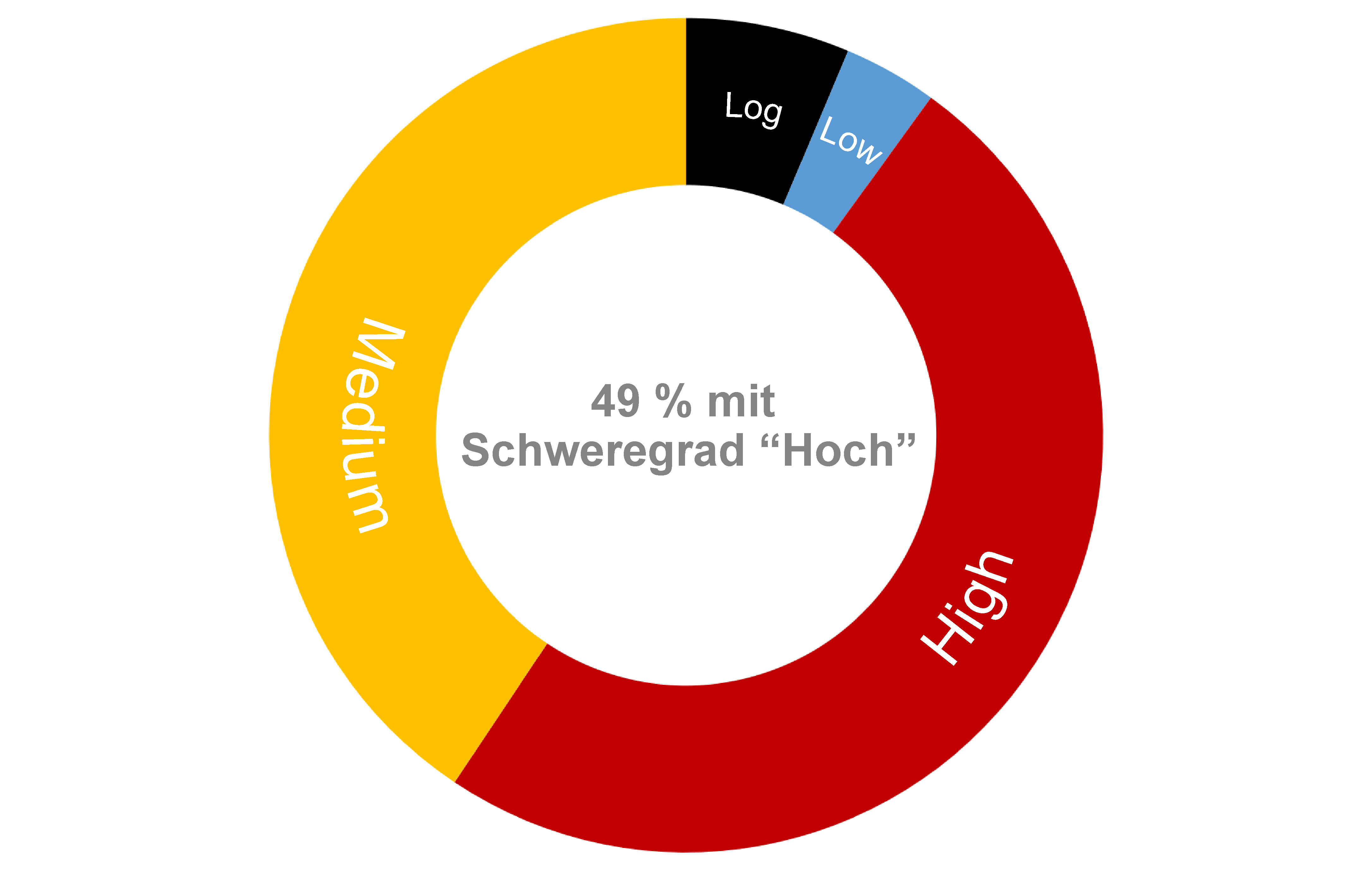

Außerdem wurden die Schweregrade feiner unterteilt. In Version 2.0 wurden die Werte von 0 bis 10 auf drei Schweregrade aufgeteilt: „Low“ (0,0 – 3,9), „Medium“ (4,9 – 6,9) und „High“ (7,0 – 10,0). Seit Version 3.0 gibt es fünf Stufen: „None“ (0,0), „Low“ (0,1 – 3,9), „Medium“ (4,0 – 6,9), „High“ (7,0 – 8,9) und „Critical“ (9,0 – 10,0).

CVSS-Version 3.1 brachte keine Änderungen an den Metrics oder den Berechnungsformeln mit sich. Stattdessen lag der Fokus darauf, herauszustellen, dass CVSS den Schweregrad einer Schwachstelle misst und nicht das Risiko, welches sie darstellt. Ein weit verbreiteter Fehler war es, den CVSS-Score als alleiniges Merkmal für das Risiko einer Schwachstelle zu sehen und keine vollumfängliche Risikobewertung vorzunehmen.

In diesem Zuge wurden die Definitionen der Metrics eindeutiger formuliert und das Glossar erweitert.

Vollständige CVSSv3.0/v3.1-Abdeckung im Feed

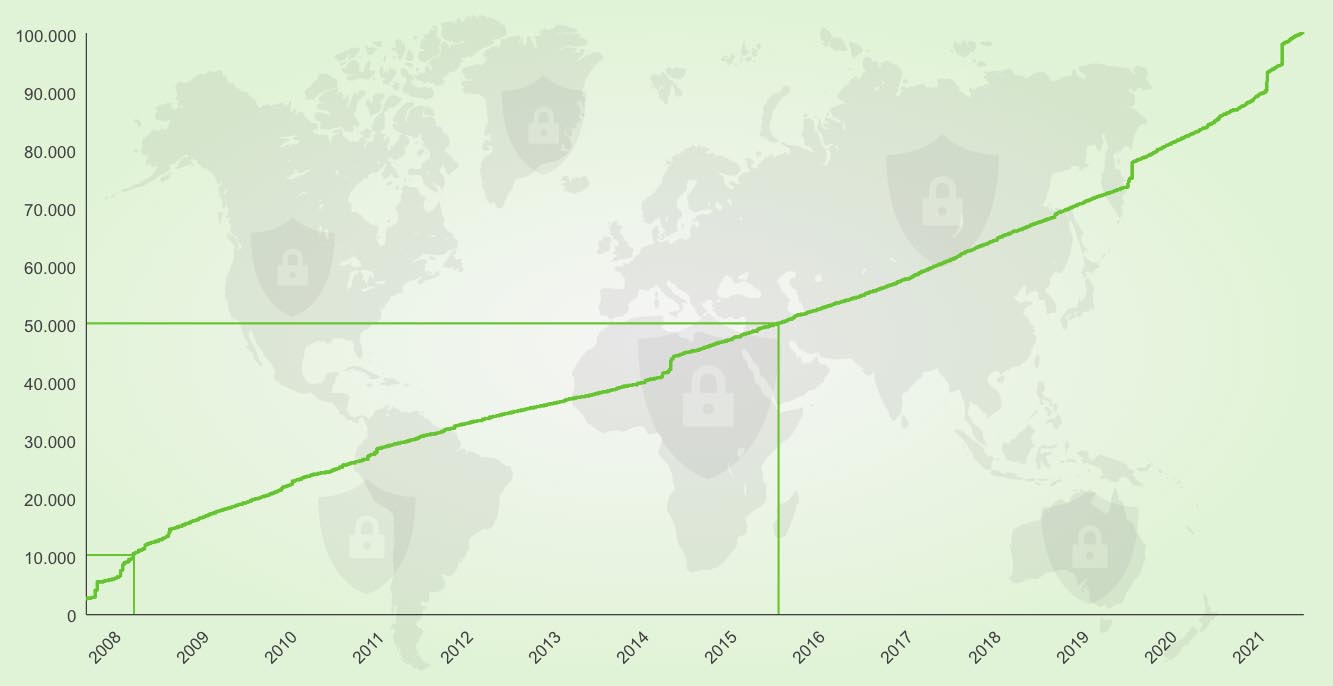

Mit der Unterstützung von CVSS-v3.0/v3.1 im April 2021 begann Greenbone damit, alle Schwachstellentests, denen ein CVSSv3.0/v3.1-Score in der NVD zugewiesen wurde, zu aktualisieren und mit einem CVSSv3.0/v3.1-Score zu versehen.

Dies erfolgte in täglichen Etappen von 500 – 600 Schwachstellentests. Die Aktualisierung und Umstellung wurde dabei gründlich reviewt und geprüft. Seit Oktober 2021 ist diese Arbeit nun abgeschlossen. Somit gibt es – soweit es möglich ist – eine vollständige CVSSv3x-Abdeckung in den Greenbone-Feeds.

Ab dem 30.04.2021 ist die neueste GOS-Version – Version 21.04 – verfügbar und sie bringt wie immer viele neue Features und Verbesserungen mit sich! Was genau? Verschaffen Sie sich hier einen Überblick über alle wichtigen Neuerungen mit GOS 21.04!

Ab dem 30.04.2021 ist die neueste GOS-Version – Version 21.04 – verfügbar und sie bringt wie immer viele neue Features und Verbesserungen mit sich! Was genau? Verschaffen Sie sich hier einen Überblick über alle wichtigen Neuerungen mit GOS 21.04!