OpenVAS wurde 2005 ins Leben gerufen, als Nessus von Open Source auf eine proprietäre Lizenz umgestellt wurde. Zwei Unternehmen, Intevation und DN Systems, übernahmen das bestehende Projekt und begannen, es unter einer GPL v2.0-Lizenz weiterzuentwickeln und zu pflegen. Seitdem hat sich OpenVAS zu Greenbone entwickelt, der weltweit meist genutzten und gelobten Open-Source-Lösung für Schwachstellenscanner und Schwachstellenmanagement. Wir sind stolz darauf, Greenbone sowohl als kostenlose Community Edition für Entwickler als auch als eine Reihe von Unternehmensprodukten mit unserem Greenbone Enterprise Feed für den öffentlichen Sektor und private Unternehmen anzubieten.

Als „alter Hase“ kennt Greenbone die Spiele, die Anbieter von Cybersicherheitsprodukten gerne in der Öffentlichkeit spielen. Unsere eigenen Ziele bleiben jedoch davon unberührt, denn wir halten uns an die Wahrheit über unser Produkt und die branchenführende Abdeckung von Schwachstellentests. Als wir den kürzlich von einem Mitbewerber veröffentlichten Benchmark-Bericht zu Netzwerk-Schwachstellen-Scannern 2024 gelesen haben, waren wir gelinde gesagt etwas schockiert.

Als Open-Source-Schwachstellen-Scanner mit der höchsten Anerkennung ist es nur logisch, dass Greenbone in den Wettbewerb um den Spitzenplatz aufgenommen wurde. Wir fühlen uns zwar geehrt, Teil des Tests zu sein, aber einige Fakten haben uns sehr zu denken gegeben. Denn in den Details sehen wir uns gezwungen, einiges klarzustellen…

Was der Benchmark-Test ergibt

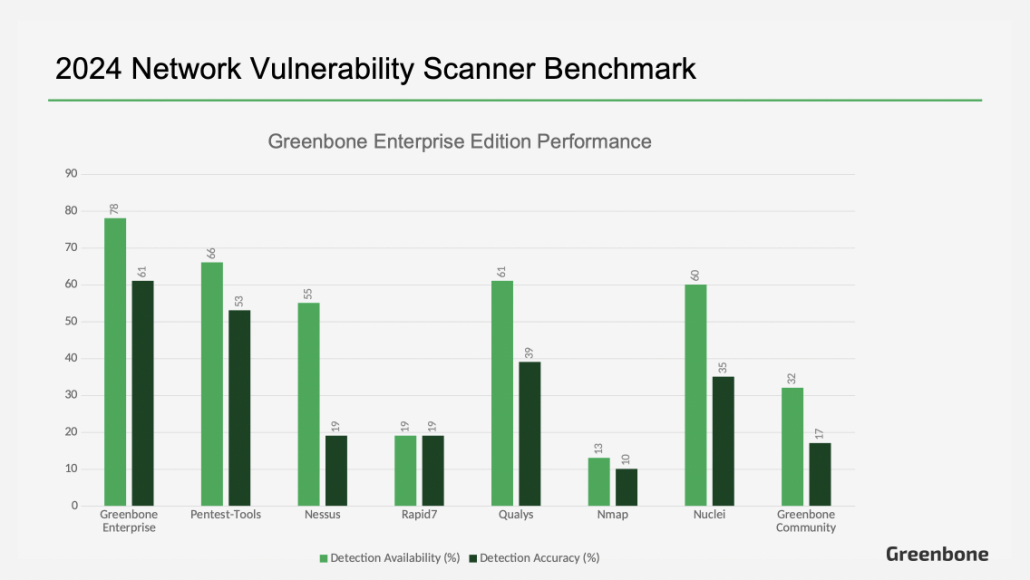

Der von Pentest-Tools durchgeführte Benchmark-Test bewertet die führenden Schwachstellen-Scanner anhand zweier Faktoren: der Erkennungsverfügbarkeit (die CVEs, für die jeder Scanner Erkennungstests anbietet) und der Erkennungsgenauigkeit (wie effektiv diese Erkennungstests sind).

Bei dem Benchmark wurden die kostenlose Community Edition von Greenbone und der Greenbone Community Feed mit den Unternehmensprodukten anderer Anbieter verglichen: Qualys, Rapid7, Tenable, Nuclei, Nmap und das eigene Produkt von Pentest-Tools. In dem Bericht belegte Greenbone Platz 5 bei der Erkennungsverfügbarkeit und Platz 4 bei der Erkennungsgenauigkeit. Nicht schlecht, wenn man es mit den Titanen der Cybersicherheitsbranche aufnimmt.

Das einzige Problem ist, dass Greenbone, wie oben erwähnt, auch ein Unternehmensprodukt hat. Wenn die Ergebnisse unter Verwendung unseres Greenbone Enterprise Feeds neu berechnet werden, sind die Ergebnisse nämlich deutlich anders – Greenbone gewinnt haushoch.

Was unsere Recherche ergibt

Die Erkennungsverfügbarkeit unseres Enterprise Feed führt in der gesamten Gruppe

Nach unseren internen Ergebnissen, die im SecInfo-Portal eingesehen werden können, verfügt der Greenbone Enterprise Feed über Erkennungstests für 129 der 164 im Test enthaltenen CVEs. Das bedeutet, dass die Erkennungsverfügbarkeit unseres Enterprise-Produkts um erstaunliche 70,5% höher ist als angegeben, womit wir uns von allen anderen abheben.

Wichtig: Die Greenbone Enterprise Feed Tests sind nicht etwas, das wir nachträglich hinzugefügt haben. Greenbone aktualisiert sowohl die Community- als auch Enterprise-Feeds täglich, und wir sind oft die ersten, die Schwachstellentests veröffentlichen, wenn ein CVE veröffentlicht wird. Ein Blick auf unsere Schwachstellentests zeigt, dass diese vom ersten Tag an verfügbar waren.

Erkennungsgenauigkeit: stark unterschätzt

Zusätzlich kommt hinzu, dass Greenbone nicht wie die anderen Scanner arbeitet. Die Art und Weise, wie Greenbone entwickelt wurde, verleiht ihm starke, branchenführende Vorteile. Zum Beispiel kann unser Scanner über eine API gesteuert werden, die es Benutzer:innen ermöglicht, ihre eigenen Tools zu entwickeln und alle Funktionen von Greenbone auf jede beliebige Weise zu steuern. Zweitens gibt es bei den meisten anderen Schwachstellen-Scannern nicht einmal eine Bewertung der Erkennungsqualität (Quality of Detection, QoD).

Der Autor des Berichts stellte klar, dass er einfach die Standardkonfiguration für jeden Scanner verwendete. Ohne die korrekte Anwendung des QoD-Filters von Greenbone konnte der Benchmark-Test jedoch die tatsächliche CVE-Erkennungsrate von Greenbone nicht angemessen bewerten. Bei Anwendung dieser Ergebnisse liegt Greenbone erneut vorn und erkennt schätzungsweise 112 der 164 CVEs.

Zusammenfassung

Wir fühlen uns zwar geehrt, dass unsere Greenbone Community Edition in einem kürzlich veröffentlichten Benchmark für Netzwerk-Schwachstellen-Scanner den 5. Platz bei der Erkennungsverfügbarkeit und den 4. Platz bei der Erkennungsgenauigkeit belegt, es liegt aber auf der Hand, dass dabei unser Enterprise-Produkt im Rennen sein sollte. Schließlich umfasst der Benchmark auch die Unternehmenslösungen anderer Anbieter.

Bei einer Neuberechnung unter Verwendung des Enterprise Feeds steigt die Erkennungsverfügbarkeit von Greenbone auf 129 der 164 getesteten CVEs, was 70,5% über dem gemeldeten Wert liegt. Außerdem wird bei Verwendung der Standardeinstellungen Greenbones Quality of Detection (QoD) nicht berücksichtigt. Bereinigt um diese Versäumnisse liegt Greenbone an der Spitze der Konkurrenz. Als weltweit meistgenutzter Open-Source-Schwachstellen-Scanner ist Greenbone weiterhin führend bei der Abdeckung von Schwachstellen, der rechtzeitigen Veröffentlichung von Schwachstellentests und wirklich unternehmenstauglichen Funktionen wie einer flexiblen API-Architektur, fortschrittlicher Filterung und Quality-of-Detection-Bewertungen.