Sicherheitsexperten beobachten eine Besorgnis erregende Entwicklung: Die Time to Exploit (TTE), also die Zeit zwischen dem Bekanntwerden einer Sicherheitslücke und ihrem Ausnutzen durch böswillige Akteure, sinkt in der letzten Zeit massiv.

Gleichzeitig zeigen Angreifer immer größere Kompetenz beim Verbergen ihrer Anwesenheit in einem erfolgreich gehackten Netzwerk. Die Zeit, um sich einzunisten und sodann unbefugt auf Unternehmensressourcen zuzugreifen, bevor sie entdeckt (und entfernt) werden, nennen Experten „Dwell time“, also Verweildauer. Je kürzer diese ist, umso besser für die Angegriffenen. Auch der begabteste Hacker braucht Zeit und kann umso mehr (dauerhaften) Schaden anrichten, je länger er unbemerkt und unbeobachtet bleibt.

Der Feind hört mit – und ist vielleicht schon da

Erschreckenderweise erreicht die Dwell Time immer häufiger Monate oder gar Jahre, so wie bereits bei Sony oder im US-Office for Personal Management. Dort konnten Angreifer mehr als zwölf Monate ungestört agieren. Bei dem japanischen Technologiekonzern flossen in der Folge sogar über 10 Terabyte an Daten ab.

Die Angst vor verborgenen Eindringlingen ist groß, schließlich kann niemand mit Sicherheit sagen, ob sich nicht bereits ein bösartiger Zuhörer im eigenen Netzwerk befindet. Das kommt vor. Schon beim Bundestagshack 2015 zum Beispiel informierte nicht das eigene Monitoring, sondern ein „befreundeter“ Geheimdienst die deutschen Behörden über seltsame Aktivitäten Dritter (russische APT-Hackergruppen) im Bundestagsnetz. Wie lange und wie viele Akteure zu dem Zeitpunkt sich bereits im Netzwerk getummelt hatten, blieb offen. Klar war nur: Es waren mehr als einer, und die befreundeten Geheimdienste hatten schon länger zugeschaut.

Erkennung, Prävention und Reaktion immer kritischer

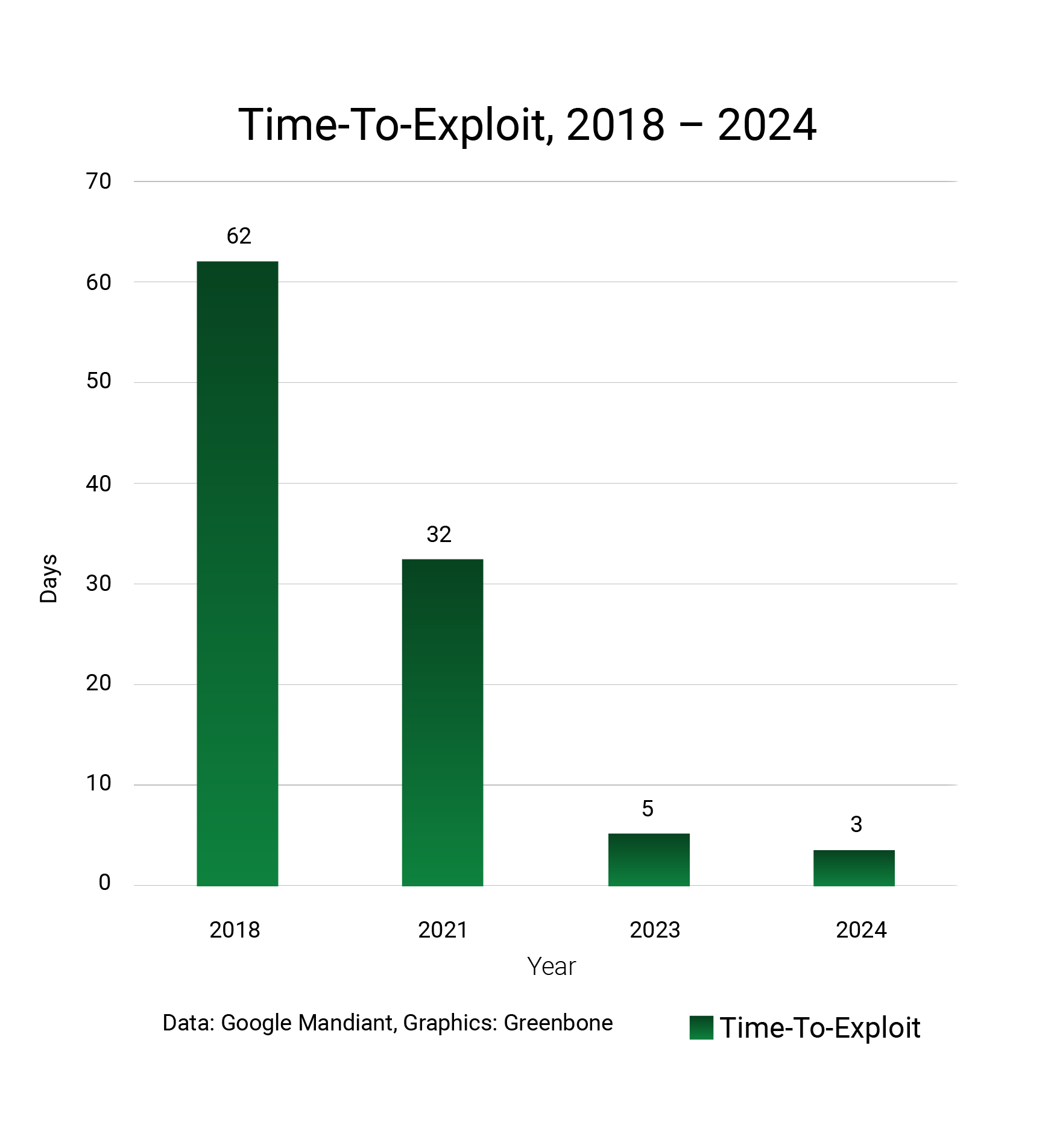

Umso wichtiger ist es, dafür Sorge zu tragen, dass die Angreifer erst gar nicht ins System gelangen. Das aber wird immer schwieriger: Wie unter anderen die Experten von Googles Mandiant berichten, ist in den letzten fünf Jahren die Reaktionszeit, die Unternehmen und Softwarebetreibern zwischen dem Bekanntwerden einer Schwachstelle und dem Exploit bleibt, in den letzten Jahren rapide gefallen: von 63 Tagen 2018 auf gut einen Monat.

Immer weniger Zeit zum Reagieren

2023 blieben Administratoren schon nur mehr fünf Tage im Durchschnitt, um Schwachstellen zu bemerken und zu schließen. Heute sind es bereits weniger als drei Tage.

Damit nicht genug. Früher wurden Sicherheitslücken häufiger erst ausgenutzt, nachdem Patches verfügbar waren, also nachdem sich erfahrene Administratoren bereits abgesichert und die aktuellen Patches eingespielt hatten. Eigentlich sollten diese so genannten „N-day Vulnerabilities“ also gar kein Problem sein, gibt es doch Fixes dafür.

Verbesserte Disziplin mit Nebenwirkungen: Angreifer lernen

Leider war in der Vergangenheit die Disziplin (und die Aufmerksamkeit) in vielen Unternehmen nicht so ausgeprägt, man vernachlässigte das Thema und sorgte so unfreiwillig auch für weitere Verbreitung von automatisierten Angriffsmethoden, etwa mithilfe von Würmern und Viren. Gerade hier gibt es auch gute Nachrichten: 2022 machten die Attacken über die N-Day-Schwachstellen noch 38 % aller Angriffe aus, 2023 nur noch 30 %.

Auf den ersten Blick klingt das gut, weil Administratoren bekannte Schwachstellen, für die es Patches gibt, schneller und besser finden und fixen. Nach Jahren mit eher schlecht ausgeprägter Disziplin und mangelnder Update- und Patch-Strategie haben sicher auch die großen und erfolgreichen Ransomware-Vorfälle dazu beigetragen, einer Mehrheit von Verantwortlichen die Tragweite und Bedeutung von ordentlichem Schwachstellenmanagement zu vermitteln.

Zwei Drittel sind mittlerweile Zero-Days

Aber die Zahlen haben auch eine Kehrseite: Mehr als zwei Drittel aller Angriffe basieren mittlerweile auf „Zero-Day“-Schwachstellen, also Sicherheitslücken, für die es noch keinen Patch gibt – 2023 waren das sogar schon 70 %. Die kriminellen Gruppen und Angreifer haben reagiert, gelernt und ihre Machenschaften professionalisiert, automatisiert und gewaltig beschleunigt.

Ohne Automatisierung und Standardisierung von Prozessen, ohne moderne, gepflegte und kontrollierte Open-Source-Software können Admins der Entwicklung kaum mehr Paroli gebieten. Wer kann schon behaupten, er sei in der Lage, binnen drei Tagen auf eine neue Bedrohung zu reagieren?

Machtlos? Nicht mit Greenbone

Wenn Angreifer schneller auf neue, bis dato unbekannte Schwachstellen reagieren können und sich dann auch noch besser zu verstecken gelernt haben, kann es nur eine Antwort geben: den Einsatz eines professionellen Schwachstellenmanagements. Mit Lösungen von Greenbone lässt sich das Netzwerk automatisiert testen. Mit Berichten über den Erfolg von Maßnahmen erhalten Administratoren damit einen schnellen Überblick über den aktuellen Sicherheitsstatus Ihres Unternehmens.