Greenbone Security Feed beinhaltet mehr als 100.000 Schwachstellentests

Ziel des Schwachstellenmanagements ist es, alle Sicherheitslücken in einem IT-Netzwerk aufzuspüren, bevor eine angreifende Person dies tut. Der Greenbone Security Feed (GSF) liefert die Schwachstellentests (engl. Vulnerability Tests, VTs), die der Scanner der Greenbone-Lösungen zu diesem Zweck durchführt. Als Komponente des Greenbone Security Managers (GSM) und der Greenbone Cloud Services (GCS) wird er täglich aktualisiert und bietet Schutz vor den großen und bekannten Schwachstellen wie SUPERNOVA, BlueKeep und PrintNightmare.

Wir freuen uns, dass die Erfolgsgeschichte stetig wächst und wir bekannt geben können, dass unser Greenbone Security Feed seit diesem Monat mehr als 100.000 Schwachstellentests enthält!

Lassen Sie uns einen Blick auf die Geschichte des Feeds werfen.

Im Jahr 2005 beschloss die Entwicklung des Schwachstellen-Scanners Nessus, die Arbeit unter Open-Source-Lizenzen einzustellen und auf ein proprietäres Geschäftsmodell umzustellen. Zu diesem Zeitpunkt trugen Mitglieder von Intevation und DN-Systems – die beiden Unternehmen, die später Greenbone gründen sollten – bereits Entwicklungen zu Nessus bei. Im Jahr 2006 wurden als Reaktion auf die Einstellung der Open-Source-Lösung mehrere Forks von Nessus erstellt. Von diesen Forks ist nur einer weiterhin aktiv: OpenVAS, das Open Vulnerability Assessment System.

Ende 2008 wurde Greenbone gegründet, um OpenVAS voranzutreiben. Im gleichen Jahr wurden zwei weitere Unternehmen aktiv: Secpod aus Indien und Security Space aus Kanada. Beide konzentrierten sich auf die Bereitstellung von Schwachstellentests und taten sich mit Greenbone zusammen, um einen zuverlässigen und aktuellen Feed von Schwachstellentests zu erstellen.

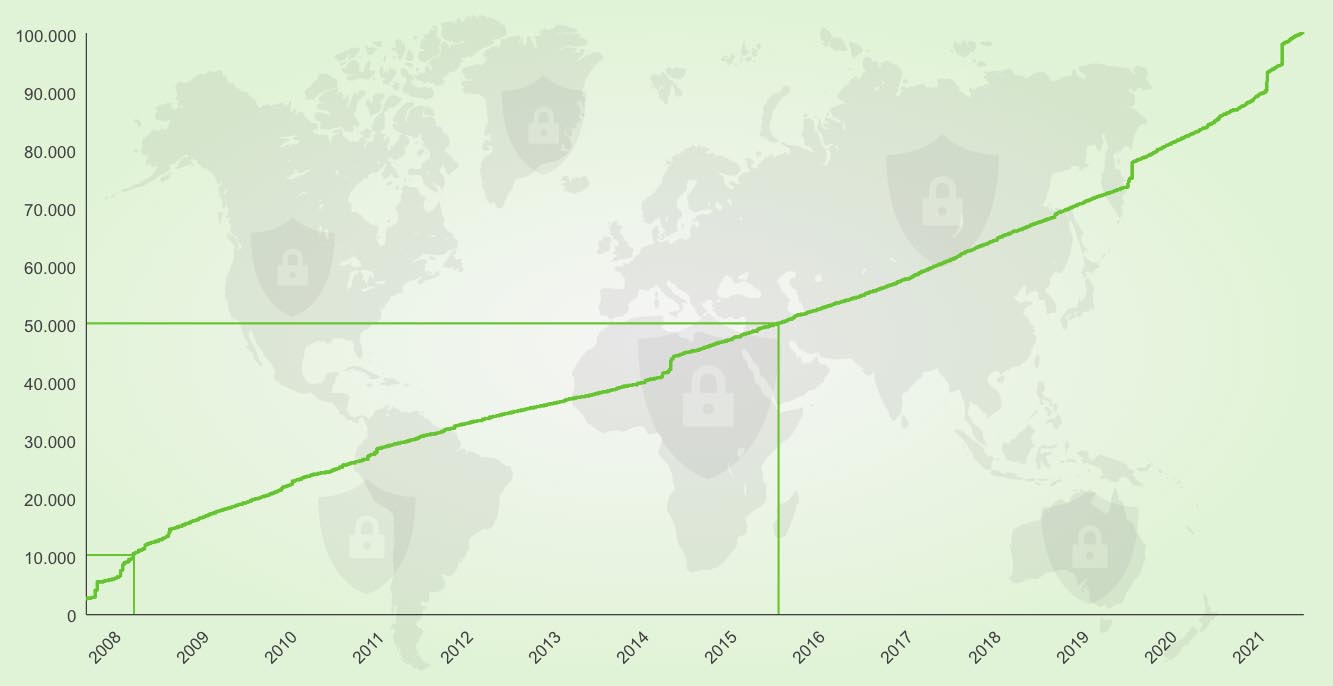

Dies begann mit der Entfernung von Quellcode und Schwachstellentests, bei denen die Lizenz unklar oder nicht kompatibel war. Mehrere Tausend Schwachstellentests wurden eliminiert, um eine saubere Ausgangsbasis mit damals knapp 3000 Schwachstellentests zu erhalten.

Kurze Zeit später wuchs der Inhalt des Feeds schnell und stetig auf über 10.000 Schwachstellentets. 50.000 Tests enthielt der Feed dann nach etwa 8 Jahren Entwicklung im Jahr 2016. Die nächsten 50.000 folgten nun nach nur 5 weiteren Jahren und stellen den aktuellen Stand mit mehr als 100.000 Schwachstellentests dar.

Anzahl der VTs über die Zeit

Wie setzt sich der Feed überhaupt zusammen?

Interessant ist auch, wie sich diese 100.000 Schwachstellentests im Feed zusammensetzen. In unserem SecInfo-Portal können Sie ganz einfach selbst einen Blick auf alle enthaltenen Tests werfen.

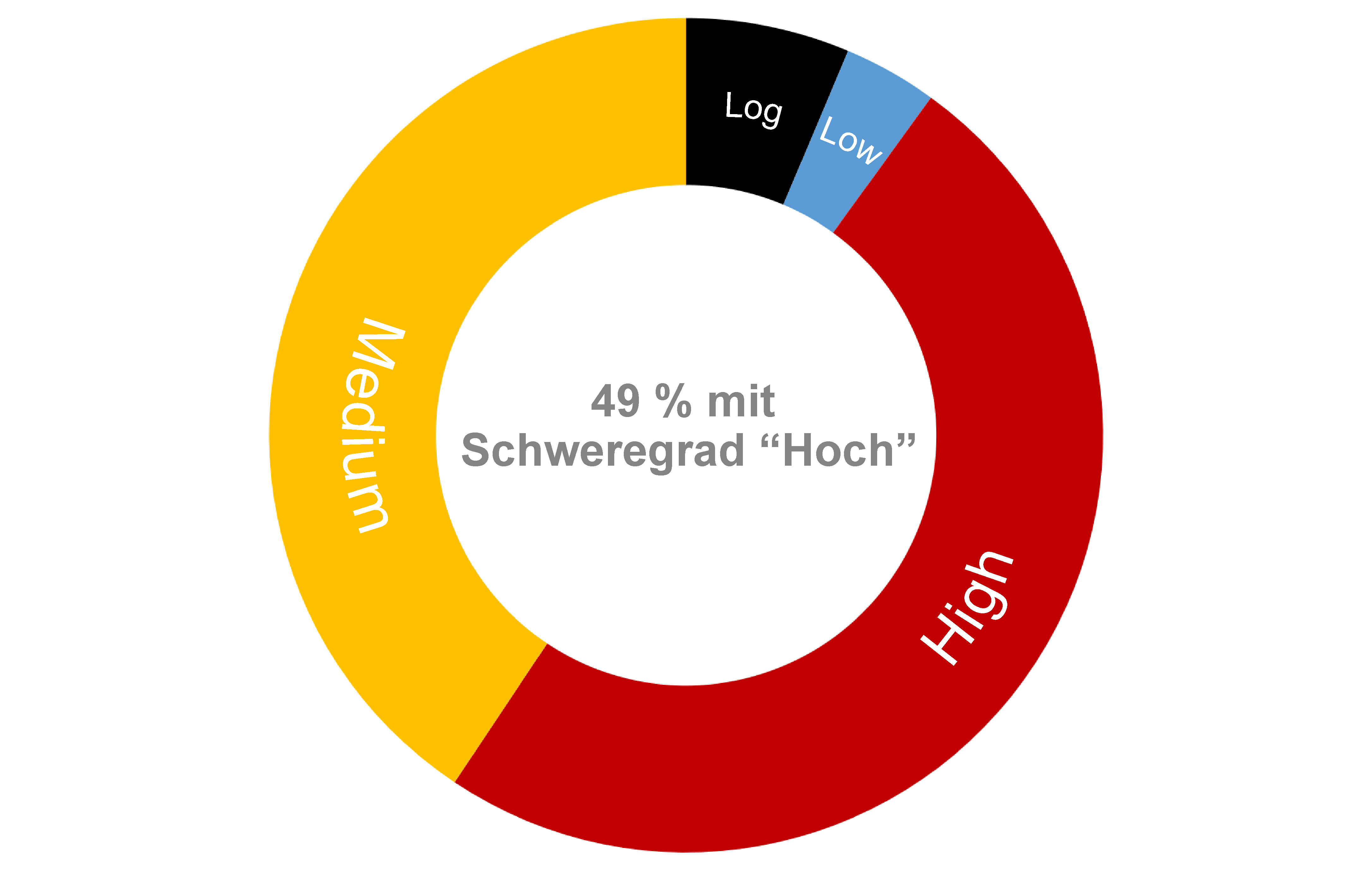

Etwa die Hälfte der Tests erkennen Schwachstellen mit einer hohen Schweregradklasse – also mit einem Schweregrad zwischen 7,0 und 10,0. Weitere 40.000 Tests solche mit der Schweregradklasse „Mittel“ (Schweregrad 4,0 bis 6,9).

Schwachstellen für ein und denselben Bereich werden in Familien zusammengefasst. Unter den größten Familien von Schwachstellentests finden sich vor allem solche für lokale Sicherheitskontrollen, also für authentifizierte Scans. Bei diesen wird das Ziel sowohl von außen über das Netzwerk als auch von innen mithilfe eines gültigen Nutzungslogins gescannt. Somit lassen sich mehr Details über Schwachstellen auf dem gescannten System finden. Die Schwachstellentests für solche authentifizierten Scans machen bereits über 60.000 Tests aus. So machen die VT-Familien „Fedora Local Security Checks” und “SuSE Local Security Checks” zusammen bereits fast 30.000 Schwachstellentests aus.

Anzahl der VTs der top 10 VT-Familien

Auch weltweit bekannte Schwachstellen sind abgedeckt

Von vielen Schwachstellen bekommt die breite Masse der Bevölkerung nichts mit. Doch immer wieder schaffen es besonders bedeutsame und spektakuläre Cyber-Angriffe in die Medien – vor allem dann, wenn viele große Unternehmen oder Regierungen betroffen sind.

Greenbone reagiert sofort, wenn solche Vorfälle bekannt werden und beginnt mit der Entwicklung eines entsprechenden Schwachstellentests. Zu solchen erwähnenswerten Schwachstellen der letzten Jahre zählen dabei die Schwachstellen Heartbleed (2014), POODLE (2014), DROWN (2016), Meltdown (2018), Spectre (2018), BlueKeep (2019) und PrintNightmare (2021). Besonders in Erinnerung geblieben ist den meisten wohl auch noch der Solarwinds-Angriff in den Jahren 2019 bis 2020. Die Angreifenden hatten eine bis dahin unbekannte Schwachstelle ausgenutzt, um die bösartige Webshell „SUPERNOVA“ einzuschleusen.

Alle diese Schwachstellen können über Tests im Greenbone Security Feed aufgedeckt werden.

Auch in Zukunft arbeiten wir stetig daran, den Umfang unseres Feeds zu erweitern, um Nutzenden die Möglichkeit zu bieten, Schwachstellen frühzeitig zu erkennen und Angriffen keine Chance zu geben. Mit unseren Lösungen, die ständig aktualisiert werden, um auch die neuesten und kritischsten Schwachstellen abzudecken, können Sie also ganz beruhigt sein. Die nächsten 100.000 Schwachstellentests werden folgen – bleiben Sie gespannt!