Microsoft Windows ist nach wie vor das am weitesten verbreitete Desktop-Betriebssystem in Unternehmensumgebungen – und gleichzeitig mit am häufigsten von Angreifern ins Visier genommen. Unsichere Konfigurationen sind eine der Hauptursachen für Sicherheitsverletzungen [1][2][3] und werden häufig ausgenutzt, um sich ersten Zugriff zu verschaffen [TA0001], Berechtigungen zu erweitern [TA0004], Anmeldedaten zu stehlen [TA0006], dauerhaften Zugriff zu erlangen [TA0003] und sich innerhalb eines Netzwerks seitlich zu bewegen [TA0008]. Viele nationale Cybersicherheitsbehörden empfehlen Unternehmen weiterhin nachdrücklich, Richtlinien zur Stärkung der Basiskonfigurationen von Betriebssystemen (OS) zu erlassen [4][5][6][7][8].

Die Sicherung von Windows 11-Systemen erfordert mehr als nur das Patchen bekannter Schwachstellen. IT-Abteilungen sollten zunächst sicherheitsgehärtete Basis-Images von Windows bereitstellen und deren Konfiguration regelmäßig überprüfen. Dazu müssen viele versteckte oder oft übersehene Einstellungen von Microsoft Windows angepasst und einige Funktionen vollständig deaktiviert werden. Zu den gehärteten Sicherheitskontrollen gehören die Durchsetzung strenger Richtlinien für Passwörter und Kontosperrungen, die Deaktivierung unnötiger Systemdienste wie Remote Registry, die Anwendung von Anwendungskontrollregeln über AppLocker, die Konfiguration erweiterter Überwachungsrichtlinien zur Überwachung der Systemaktivitäten und vieles mehr.

Im Einklang mit diesen IT-Sicherheitszielen für Unternehmen ist Greenbone stolz darauf, die Aufnahme des CIS Microsoft Windows 11 Enterprise Benchmark v3.0.0 Level 1 (L1) Audits in die Compliance-Funktionen bekannt zu geben. Mit dieser neuesten Erweiterung können unsere Enterprise-Feed-Kunden ihre Windows 11-Konfigurationen anhand des CIS-Compliance-Standards überprüfen. Damit erweitert Greenbone das wachsende Arsenal an CIS-Compliance-Richtlinien, darunter Google Chrome, Apache, IIS, NGINX, MongoDB, Oracle, PostgreSQL, Windows, Linux und Docker [1][2]. Hier die neuesten Funktionen zur Schwachstellenerkennung von Greenbone:

Greenbone erweitert CIS Microsoft Windows 11 Enterprise Benchmark

Der CIS Microsoft Windows 11 Enterprise Benchmark v3.0.0 L1 ist jetzt im Greenbone Enterprise Feed verfügbar. Dieser Benchmark definiert einen umfassenden Satz von Sicherheitskonfigurationen, die darauf ausgelegt sind, Windows 11 Enterprise gemäß den Best Practices der Branche zu sichern – angefangen bei Gruppenrichtlinien und Registrierungshärtung bis hin zu integrierten Funktionsbeschränkungen. Mit dieser neuen Ergänzung macht es Greenbone einfacher, Fehlkonfigurationen von Microsoft Windows zu identifizieren, bevor Angreifer sie ausnutzen können.

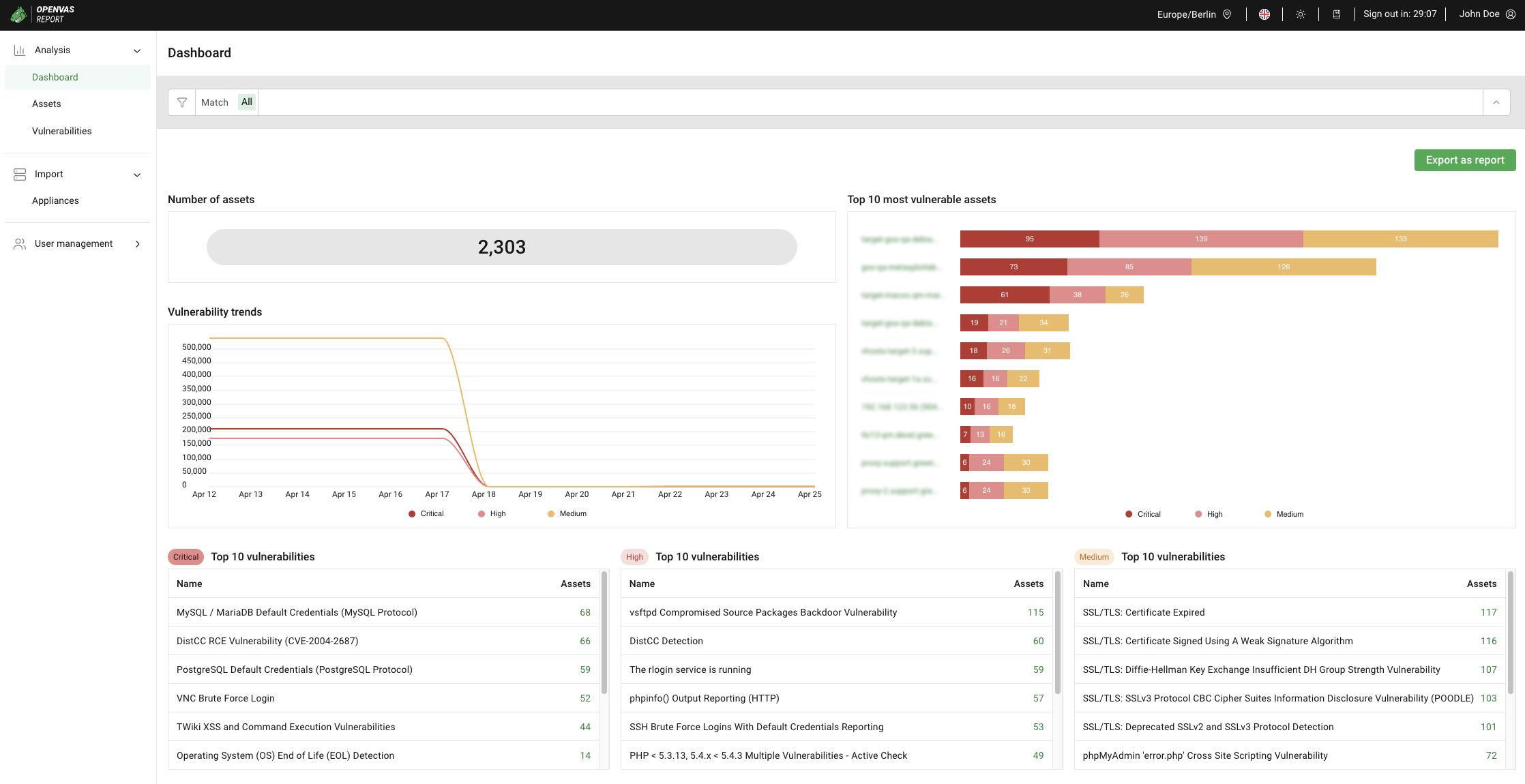

Unser Enterprise-Schwachstellen-Feed nutzt Compliance-Richtlinien, um Tests zur Überprüfung jeder automatisierbaren CIS L1-Anforderung durchzuführen. Diese Tests sind in Scan-Konfigurationen gruppiert, sodass Sicherheitsteams gezielte Untersuchungen für ihre gesamte Windows 11-Flotte durchführen können. Unabhängig davon, ob Sie interne Sicherheitsvorschriften oder gesetzliche Rahmenbedingungen einhalten müssen, bestätigt die Prüfung von Greenbone Ihre Windows 11 Enterprise-Einstellungen und stellt sicher, dass die Systeme gesperrt und veraltete oder riskante Funktionen deaktiviert sind.

Windows-Sicherheit: von größter Bedeutung

Microsoft Windows spielt eine wichtige Rolle in IT-Umgebungen von Unternehmen und dient als Rückgrat für Endgeräte, Server und Domäneninfrastrukturen. Diese Allgegenwärtigkeit macht es jedoch auch zu einem bevorzugten Ziel. Unsichere Windows-Konfigurationen können die Tür für Remote Code Execution (RCE), den Diebstahl von Anmeldedaten und die Ausweitung von Berechtigungen öffnen. Eine schwerwiegende Cybersicherheits-Verletzung kann zur vollständigen Kompromittierung der Domäne, zu Ransomware-Angriffen, zum Verlust des Kundenvertrauens, zu Bußgeldern und sogar zu kostspieligen rechtlichen Schritten wie Sammelklagen führen, wenn Benutzerdaten offengelegt werden.

In den letzten Jahren haben nationale Cybersicherheitsbehörden – darunter das deutsche BSI [9], die US-amerikanische Cybersecurity and Infrastructure Security Agency (CISA) [10] und das Canadian Centre for Cyber Security [11] sowie weitere [12][13] – Warnungen herausgegeben, in denen sie die Notwendigkeit betonen, die Sicherheitskonfigurationen von Betriebssystemen zu verbessern und veraltete Funktionen zu deaktivieren, die von Angreifern regelmäßig ausgenutzt werden. Die zunehmende Häufigkeit und Raffinesse der Angriffe durch böswillige Akteure unterstreichen einmal mehr die Notwendigkeit einer proaktiven Windows-Sicherheit.

Fehlkonfigurationen in Windows können eine Kettenreaktion auslösen und sowohl das lokale System als auch das gesamte Netzwerk gefährden. Deshalb müssen Maßnahmen zur Absicherung über das Patchen von Schwachstellen hinausgehen und ein robustes Konfigurationsmanagement umfassen. Die neue CIS Windows 11 Enterprise-Compliance-Richtlinie von Greenbone bietet Verteidigern die Tools, die sie benötigen, um die Widerstandsfähigkeit gegen viele kritische IT-Sicherheitslücken zu stärken.

Wie verbessert der CIS Windows 11 Benchmark die Cybersicherheit?

Der CIS Microsoft Windows 11 Enterprise Benchmark bietet einen strukturierten Ansatz zur Sicherung von Microsoft Windows-Endpunkten. Er definiert Konfigurationseinstellungen, die für unbefugten Zugriff, Missbrauch von Berechtigungen und Systemkompromittierung verwendet werden könnten. Der Benchmark überprüft eine Vielzahl von Richtlinien, darunter Kontosicherheit, Systemdienste, Netzwerkkonfigurationen, Anwendungskontrollen und Verwaltungsvorlagen, um die Angriffsfläche zu verringern und die Systemintegrität zu verbessern.

Die wichtigsten Abschnitte des CIS Windows 11 Benchmarks:

- Account Policies: Definiert Richtlinien für die Komplexität, den Verlauf und das Ablaufdatum von Passwörtern sowie für die Schwellenwerte für die Kontosperrung. Diese Einstellungen tragen zur Durchsetzung einer strengen Authentifizierungshygiene bei und schränken Brute-Force-Angriffe ein.

- Lokale Richtlinien: Konzentriert sich auf die Durchsetzung einer Vielzahl von lokalen Zugriffskontrollen und Systemverhalten. Umfasst Audit-Einstellungen, Benutzerrechte (z. B. wer sich lokal anmelden oder das System herunterfahren darf) und Sicherheitsoptionen (z. B. Gastkontostatus, Zugriffstoken, Netzwerkzugriff, Gerätetreiber, Firmware-Optionen und Kryptografie-Anforderungen) und vieles mehr.

- Systemdienste: Reduziert die Angriffsfläche durch Einschränkung aktiver Systemkomponenten. Empfiehlt die Deaktivierung oder Konfiguration von Windows-Diensten, die möglicherweise unnötig sind oder das System Risiken aussetzen (z. B. Remote-Registrierung, FTP, Bluetooth, OpenSSH, Geolocation-Service und mehr).

- Windows Defender-Firewall mit erweiterter Sicherheit: Umfasst Firewall-Konfigurationen für Domain-Profile sowie private und öffentliche Profile. Enthält Regeln für die Protokollierung, Verbindungsbeschränkungen und das Blockieren unerwünscht eingehenden Datenverkehrs, um die Netzwerksegmentierung und Traffic-Kontrolle durchzusetzen.

- Erweiterte Konfiguration der Überwachungsrichtlinien: Bietet detaillierte Überwachungseinstellungen für Kategorien wie Anmeldeereignisse, Objektzugriff und Richtlinienänderungen, um die Transparenz und Compliance zu verbessern.

- Administrative Vorlagen (Computer): Umfasst Gruppenrichtlinieneinstellungen auf Computerebene, einschließlich UI-Einschränkungen, Steuerung älterer Protokolle, SMB-Hardening, UAC-Verhalten und Gerätekonfiguration.

- Administrative Vorlagen (Benutzer): Konzentriert sich auf Richtlinien auf Benutzerebene, die sich auf Personalisierung, Datenschutz, Desktop-Verhalten, Windows-Komponenten, Telemetrie, Cloud-Inhalte, Suche und den Zugriff auf den Microsoft Store auswirken.

Greenbone ist Mitglied des CIS-Konsortiums

Als Mitglied des CIS-Konsortiums verpflichtet sich Greenbone, zusätzliche Scan-Konfigurationen hinzuzufügen, um CIS-Benchmarks zu bestätigen. Alle unsere CIS-Benchmark-Richtlinien entsprechen den CIS-Hardening-Richtlinien und sind von CIS zertifiziert, wodurch maximale Sicherheit für Systemaudits gewährleistet ist. Greenbone verfügt außerdem über eine spezielle Compliance-Ansicht für die Weboberfläche des Greenbone Security Assistant (GSA), um den Bewertungsprozess für Unternehmen zu optimieren.

Zusammenfassung

Die Sicherung von Microsoft Windows 11 Enterprise erfordert mehr als nur das Patchen von Schwachstellen – sie erfordert einen disziplinierten Ansatz für das Konfigurationsmanagement auf der Grundlage bewährter Best Practices. Durch die Absicherung versteckter Systemeinstellungen und die Deaktivierung unnötiger Funktionen können Sicherheitsteams Exploit-Pfade verhindern, die häufig von Angreifern genutzt werden, um Ransomware zu verbreiten, Daten zu herauszufiltern oder sich dauerhaft im Netzwerk einzunisten.

Mit der zusätzlichen Unterstützung für den CIS Microsoft Windows 11 Enterprise Benchmark v3.0.0 stärkt Greenbone die Position als führender Anbieter proaktiver Cybersicherheit und bietet Unternehmen die Tools, die sie benötigen, um Risiken zu reduzieren, Compliance nachzuweisen und in einer zunehmend feindseligen digitalen Landschaft widerstandsfähig zu bleiben. Abonnenten des Enterprise Feed können nun ihre Windows 11-Konfigurationen präzise und zuverlässig überprüfen und verifizieren.